1.

Einleitung ^

2.

CERTs – Geschichte und Grundlagen ^

Die Entwicklung von CERTs nahm ihren Anfang im Jahr 1988 mit dem Auftreten des Morris-Wurms im akademischen Netzwerk der USA. Damals wurde das CERT/CC4 geschaffen, dessen Konzept nach wie vor relevant für den Aufbau von CERTs ist. Der Grundgedanke für die Gründung des CERT/CC war, an zentraler Stelle die spezifischen technischen Ressourcen für die Behandlung von IT-Sicherheitsvorfällen zu bündeln, um im Anlassfall rasch reagieren zu können. Die Ankündigung der DARPA über die Gründung von CERT/CC5 betont, dass dieses Team nicht nur technische Unterstützung bei der Behebung von Zwischenfällen geben, sondern auch die Kommunikation mit den technischen Experten herstellen wird. Im Jahr 1992 wurde mit dem holländischen SURFnet-CERT das erste Europäische CERT gegründet. In dieser Anfangsphase wurden CERTs hauptsächlich im akademischen Bereich, der zu diesem Zeitpunkt die intensivste Internet-Nutzung aufwies, als Teams für die Bekämpfung von Zwischenfällen aufgebaut.

Internationale Gremien und Organisationen (G89, ITU10, OECD11) weisen seit vielen Jahren darauf hin, dass alle Staaten weltweit zumindest ein nationales CERT aufbauen sollten, damit ein international erreichbarer Kontaktpunkt im Falle von schwerwiegenden IT-Sicherheitsvorfällen existiert. In den letzten Jahren wurden die Zuständigkeiten der nationalen CERTs immer stärker auf die nationalen kritischen Infrastrukturen ausgedehnt bzw. in den USA überhaupt ein für kritische Infrastrukturen zuständiges ICS-CERT12 geschaffen. Das ist eine Reaktion darauf, dass auch kritische Infrastrukturen immer mehr mit IT-Sicherheits-Zwischenfällen rechnen müssen, nicht zuletzt mit Angriffen durch staatliche Akteure anderer Staaten.13 Dies hat auch zur Folge, dass Staaten nationale Cybersicherheitsstrategien entwickeln, in die CERTs zunehmend einbezogen werden. Diese Entwicklungen haben zu einer starken Sensibilisierung bei der Kommunikation von CERTs geführt. Wie das Beispiel der nationalen CERTs von Russland und der Ukraine zeigt, reicht eine Mitgliedschaft bei FIRST nicht aus, um im Krisenfall miteinander zu kommunizieren.14. Mit der Thematik der Rolle von CERTs bei Konflikten zwischen Staaten befasst sich ein Bericht der UNO15 aus dem Jahr 2015 sowie die OSZE mit ihrer Entscheidung 1202 aus dem Jahr 2016 über vertrauensbildende Maßnahmen16.

3.

Die Rahmenbedingungen und Herausforderungen von CERTs ^

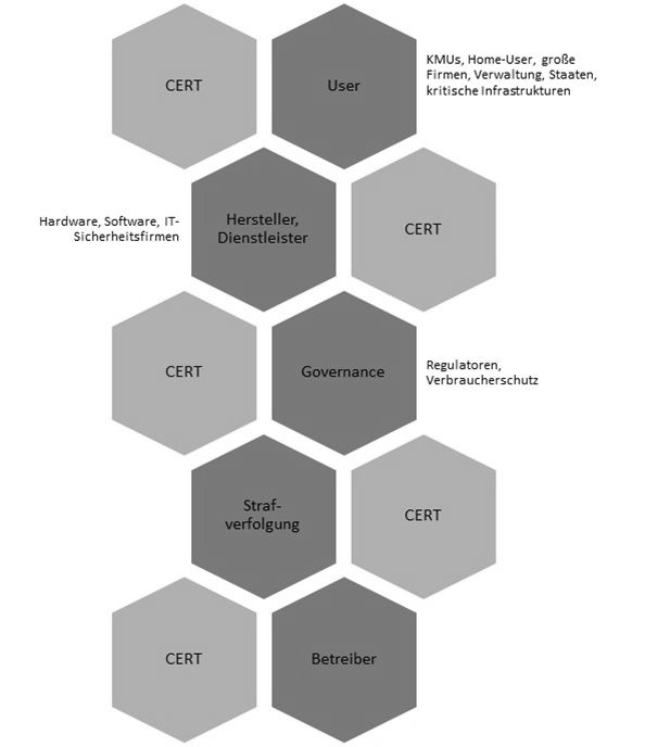

Ein Ziel des Forschungsprojekts CERT-Komm war es, zu erheben, was nun die Rahmendbedingungen für einen sicheren Cyberspace sein sollen. Dabei konnten folgende Zielgrößen eindeutig erkannt werden, nämlich die messbare Reduktion von erfolgreichen Cyber-Angriffen und Cyber-Terrorismus-Angriffen, die Reduktion von technischen Bedienungsfehlern und verstärkter Schutz für öffentliche IKT. Um dies zu gewährleisten, ist es für CERTs unverzichtbar, sich mit den involvierten Stakeholdern (Akteuren) austauschen. Aber wer sind diese Akteure, mit denen sich ein CERT auseinandersetzen muss?

3.1.

Stakeholder im CERT-Umfeld ^

3.2.

Vertrauen als kritischer Faktor ^

Reputation und Diskretion: Fast alle Befragten gaben an, dass Reputation und Diskretion die wichtigsten Variablen sind, die am Ende entscheiden, ob Kommunikation und Wissensaustausch zustande kommen. Die Angst vor Reputationsverlust mindert die Bereitschaft zum Wissensaustausch. Dies gilt für den möglichen Reputationsverlust sowohl der CERTs selbst als auch der Zielgruppe. Daher ist Diskretion unverzichtbar. Um einen qualifizierten Austausch zu ermöglichen, ist eine Kooperation zwischen CERTs, der Zielgruppe (also den potentiellen Opfern von Angriffen) und der Exekutive notwendig. Eine Pflicht für Akteure, insbesondere CERTs, in diesem Zusammenhang bekannt gewordene Straftaten anzuzeigen (Anzeigepflicht) kann allerdings eine Kooperation der beteiligten Stakeholder verhindern, denn in einem Strafverfahren wird der jeweilige Sicherheitsvorfall offengelegt, und dies widerspricht dem Interesse des Betroffenen an Diskretion. Dieser hat daher einen Anreiz, Informationen nicht an einen Stakeholder weitergeben, der einer Anzeigepflicht unterliegt. Der so gesetzte Fehlanreiz kann langfristig gesehen mehr Schaden anrichten, als eine Anzeigepflicht nutzt.22

Kultureller Hintergrund, Sprachkompetenz und wirtschaftliche Überlegungen der Nationalstaaten: Als Hemmschuh der Kommunikation haben sich in der Vergangenheit mangelnde Sprachkompetenz und der kulturelle Hintergrund erwiesen. Oft verfügen Mitarbeiter insbesondere in ausländischen CERTs nicht über ausreichende Englischkenntnisse, um Cyber-Vorfälle zu diskutieren. Des Weiteren beeinflusst eine gemeinsame historische Vergangenheit das gegenseitige Vertrauen. Die europäische Vergangenheit seit dem EU-Beitritt erweist sich daher als immer noch zu kurz, um über kulturelle Unterschiede hinweg zu sehen. Eine kulturelle Annäherung über die Grenzen hinweg stellt im Zusammenhang mit Cybersicherheit eine besondere Herausforderung dar. Darüber hinaus wird davon ausgegangen, dass wirtschaftliche Interessen der Staaten vorrangig behandelt werden und somit die Vertraulichkeit gegenüber ausländischen CERTs nicht im Vordergrund steht. Dieser Punkt wird in den kommenden Jahren immer brisanter werden. Es stellt sich die Frage, wieviel Sicherheit wert ist. Welche Auswirkungen kann es haben, wenn Gewinnstreben über die Cybersicherheit gestellt wird?

4.

CERTs und die NIS-Richtlinie ^

4.1.

Organisatorische Bestimmungen ^

4.2.

Meldepflichten und freiwillige Meldungen ^

Ein wichtiger Regelungsgegenstand der NIS-RL ist die Meldung von Sicherheitsvorfällen. Betreiber wesentlicher Dienste müssen Sicherheitsvorfälle, die erhebliche Auswirkungen auf die Verfügbarkeit der von ihnen bereitgestellten wesentlichen Dienste haben, unverzüglich der zuständigen Behörde oder dem zuständigen CSIRT melden (Art. 14 Abs. 3 NIS-RL). Ebenso müssen Anbieter digitaler Dienste Sicherheitsvorfälle melden, die erhebliche Auswirkungen auf die Bereitstellung eines von ihnen innerhalb der Union erbrachten digitalen Dienstes haben (Art. 16 Abs. 3 NIS-RL). Die Kriterien zur Feststellung, ob ein Sicherheitsvorfall erheblich ist, finden sich in Art. 14 Abs. 4 und Art. 17 Abs. 4 NIS-RL. Entscheidend wird jedoch deren noch ausstehende Konkretisierung durch die Kooperationsgruppe nach Art. 11 NIS-RL (Art. 14 Abs. 7) und durch Durchführungsrechtsakte (Art. 16 Abs. 8 NIS-RL) sein. Für Anbieter digitaler Dienste besteht eine Ausnahme, wonach die Meldepflicht nur dann gilt, wenn sie Zugang zu den Informationen haben, die benötigt werden, um die Auswirkung eines Sicherheitsvorfalls zu bewerten (Art. 16 Abs. 4 letzter Satz NIS-RL).

5.

Regelungsbedarf im Cybersicherheitsgesetz ^

6.

Schlussfolgerungen ^

Eine wirksame Prävention und Bekämpfung von Bedrohungen der Cybersicherheit insbesondere im Zusammenhang mit kritischen Infrastrukturen bedarf einer intensiven Kooperation auf nationaler und internationaler Ebene sowohl in fachlicher Hinsicht als auch in Bezug auf Reaktionen der zuständigen staatlichen Behörden. Diese Kooperation erfordert einen weitgehenden Austausch von Informationen, der betroffene Einrichtungen oft an die Grenzen des Vertrauens bringt. Ein System des Informationsaustausches hat zu berücksichtigen, dass die Probleme der Cybersicherheit nicht ausschließlich polizeilichen oder militärischen Charakter haben sondern eine zivile bzw. wirtschaftliche Dimension bergen, die unter Umständen mit einer reinen Betrachtung nach Aspekten der nationalen Sicherheit nicht immer leicht vereinbar sind. Ein nationaler Rechtsrahmen zur Cybersicherheit sollte daher nicht nur die erforderliche Rechtssicherheit, sondern auch mit vertrauensbildenden Konzepten ein System schaffen, das möglichst große Anreize auch für eine freiwillige umfassende Kooperation bietet. Klare gesetzliche Bestimmungen sollten dabei nicht nur zur Vereinfachung und damit zur Beschleunigung der Reaktion auf konkrete Sicherheitsvorfälle führen sondern auch berücksichtigen, dass CERTs in der zu erwartenden künftigen Entwicklung an Bedeutung massiv gewinnen werden und daher eine faktische Macht erhalten, die es nach rechtsstaatlichen Kriterien auch zu begrenzen gilt. Die Ausgewogenheit des Konzepts zur Kooperation und zum Informationsaustausch wird maßgeblich über den Erfolg mitentscheiden.

- 1 Die Begriffe CERT und CSIRT werden nachfolgend synonym verwendet. CERT ist eine eingetragene Marke der Carnegie Mellon University, siehe dazu http://www.cert.org/incident-management/csirt-development/cert-authorized.cfm? (alle Internetadressen abgerufen am 25. Januar 2017). In Übereinstimmung mit den Empfehlungen der Carnegie Mellon University, wonach CSIRT der generische Begriff ist, verwendet auch die NIS-Richtlinie den Begriff CSIRT. Ein CSIRT kann bei der Carnegie Mellon University beantragen, den Begriff CERT im Namen führen zu dürfen, wenn es deren diesbezügliche Guidelines einhält, und wird dann in eine entsprechende öffentliche Liste aufgenommen.

- 2 Richtlinie (EU) 2016/1148 des europäischen Parlaments und des Rates vom 6. Juli 2016 über Maßnahmen zur Gewährleistung eines hohen gemeinsamen Sicherheitsniveaus von Netz- und Informationssystemen in der Union, Abl. L 2016/194, 1.

- 3 Vgl. Huber, Sicherheit in Cyber-Netzwerken – Computer Emergency Response Teams und ihre Kommunikation, Springer, Wiesbaden 2015.

- 4 https://cert.org/about.

- 5 Carnegie Mellon University, Pressemitteilung vom 13. Dezember 1988, https://www-uxsup.csx.cam.ac.uk/pub/doc/cert/CERT_Press_Release_8812.

- 6 https://www.first.org.

- 7 https://www.first.org/members/map.

- 8 Brownlee/Guttman, Expectations for Computer Security Incident Response, RFC 2350, 1998, https://www.ietf.org/rfc/rfc2350.txt.

- 9 G8, G8 Principles for Protecting Critical Information Infrastructures, 2003, http://www.cybersecuritycooperation.org/documents/G8_CIIP_Principles.pdf.

- 10 https://www.itu.int/en/ITU-D/Cybersecurity/Pages/Organizational-Structures.aspx.

- 11 https://www.oecd.org/sti/ieconomy/ciip.htm.

- 12 https://ics-cert.us-cert.gov.

- 13 UN Group of Governmental Experts, Report of the Group of Governmental Experts on Developments in the Field of Information and Telecommunications in the Context of International Security, A/70/174, http://www.un.org/ga/search/viewm_doc.asp?symbol=A/70/174.

- 14 Vgl. Rõigas, The Ukraine Crisis as a Test for Proposed Cyber Norms. In: Geers (Hrsg.), Cyber War in Perspective: Russian Aggression against Ukraine, NATO Cooperative Cyber Defence Centre of Excellence, Tallinn 2015, S. 135–145, https://ccdcoe.org/sites/default/files/multimedia/pdf/CyberWarinPerspective_full_book.pdf, S. 144.

- 15 UN Group of Governmental Experts, Report of the Group of Governmental Experts on Developments in the Field of Information and Telecommunications in the Context of International Security, A/70/172, http://www.cfr.org/internet-policy/un-group-governmental-experts-developments-field-information-telecommunications-context-international-security/p36949.

- 16 OSZE, Beschluss Nr. 1202 über vertrauensbildende Maßnahmen der OSZE zur Verminderung der Konfliktrisiken, die sich aus dem Einsatz von Informations- und Kommunikationstechnologien ergeben, 2016, https://www.osce.org/pc/227281.

- 17 Siehe NIST SP800-61 Rev2, https://www.nist.gov/news-events/news/2012/08/updated-nist-guide-how-dealing-computer-security-incidents, sowie Federal Information Security Management Act of 2002 (FISMA), http://csrc.nist.gov/drivers/documents/FISMA-final.pdf.

- 18 https://www.enisa.europa.eu.

- 19 https://www.enisa.europa.eu/topics/cyber-exercises/cyber-europe-programme.

- 20 Kruidhof, Evolution of National and Corporate CERTs – Trust, the Key Factor: In: Hathaway (Hrsg.), Best Practices in Computer Network Defense: Incident Detection and Response, IOS Press, Amsterdam 2014, S. 81–96.

- 21 Vgl. Huber, Sicherheit in Cyber-Netzwerken – Computer Emergency Response Teams und ihre Kommunikation, Springer, Wiesbaden 2015, S. 107 ff.

- 22 Vgl. Huber/Hellwig/Quirchmayr, Wissensaustausch und Vertrauen unter Computer Emergency Response Teams – eine europäische Herausforderung, Datenschutz und Datensicherheit 40/3, 2016, S. 162–166.

- 23 Ebenda.

- 24 Diese Sektoren sind gemäß Anhang II der NIS-RL: Energie, Verkehr, Bankwesen, Finanzmarktinfrastrukturen, Gesundheitswesen, Trinkwasserlieferung und -versorgung, Digitale Infrastruktur (IXPs, DNS-Diensteanbieter, TLS-Name-Registries). Betreiber wesentlicher Dienste (vormals Betreiber kritischer Infrastrukturen) sind gemäß Art. 4 Abs. 4 NIS-RL öffentliche oder private Einrichtungen aus diesen Sektoren der Wirtschaft, die einen Dienst bereitstellen, der für die Aufrechterhaltung kritischer gesellschaftlicher und/oder wirtschaftlicher Tätigkeiten unerlässlich ist, dessen Bereitstellung abhängig von Netz- und Informationssystemen ist, wobei ein Sicherheitsvorfall eine erhebliche Störung bei der Bereitstellung dieses Dienstes bewirken würde (Art. 5 Abs. 2 NIS-RL). Die Mitgliedstaaten haben bis zum 9. November 2018 die Betreiber wesentlicher Dienste mit einer Niederlassung in ihrem Hoheitsgebiet zu ermitteln (Art. 5 Abs. 1 NIS-RL).

- 25 Anbieter digitaler Dienste sind gemäß Art. 4 Abs. 6 NIS-RL juristische Personen, die einen Online-Marktplatz, eine Online-Suchmaschine oder einen Cloud-Computing-Dienst anbieten. Diese Begriffe sind in Anhang III der NIS-RL festgelegt und in Art. 4 Abs. 17 bis 19 NIS-RL definiert.

- 26 Vgl. ErwGr. 48 der NIS-RL.

- 27 Vgl. ErwGr. 4 der NIS-RL.