1.

Einführung und Motivation ^

In Sachen Digitalisierung liegt Österreich im unteren Mittelfeld innerhalb der EU.1 Daten und Informationen gelten allgemein als Rohstoffe des 21ten Jahrhunderts.2 Durch die DSGVO können Bürgerinnen und Bürger Datenabfragen gem. Art 15 durchführen, um zu erfahren, was beim jeweiligen Unternehmen über sie gespeichert ist. Derartige Abfragen werden jedoch nicht immer reibungsfrei durchgeführt.3

2.

Problemstellung ^

Aus technischer Sicht liegt keine Normung des Prozesses einer Abfrage vor und es existiert keine technische Struktur, der jede Anfrage zu Grunde liegt. Ebenso verhält es sich mit der Dokumentation des Schriftverkehrs. Diese wird individuell von den Parteien gesichert, in Extremfällen könnte es zu Fälschungen kommen, da zum Beispiel E-Mails mit geringem Aufwand manipuliert werden können.4 Im Fall von Beschwerden hält die Datenschutzbehörde (DSB) Formulare vor, die von deren Webseite bezogen werden können. Für alle Beteiligten entsteht in jedem Fall administrativer Aufwand, speziell wenn diese digital signiert werden wollen. Die Befüllung der Formulare und somit auch die Auswertung erfolgt zumindest in Teilbereichen händisch.5

2.1.

E-Government im Lichte verantwortungsbewusster Digitalisierung ^

Der EU-eGovernment-Aktionsplan 2016–20206 zur Beschleunigung der Digitalisierung der öffentlichen Verwaltung sieht bestimmte Eckpunkte vor, die erfüllt werden sollten:

- Standardmäßig digital: Idealerweise sollen die Bürgerin und der Bürger mittels Single Point of Contact (SPOC) bzw. «One-Stop-Shop» mit der Behörde in Kontakt treten.

- Grundsatz der einmaligen Erfassung: Das «Once-Only Principle» bedeutet, dass eine Datenspeicherung (oder eine Abfrage in Folge) durch die Behörde möglichst nur einmal stattfindet.

- Inklusion und Barrierefreiheit: Niemand soll ausgeschlossen werden.

- Offenheit und Transparenz: Die Bürgerinnen und Bürger sollen die Kontrolle über ihre Daten haben und auch Korrekturen vornehmen können.

- Standardmäßig grenzübergreifend.

- Standardmäßig interoperabel.

- Vertrauenswürdigkeit und Sicherheit: Rechtssicherheit und technische Sicherheit schaffen Vertrauen in die Behörde.

Der EU-eGovernment-Aktionsplan 2016–2020 ist im Fall der von den Autoren prototypisch entwickelten Datenschutzplattform keine verbindliche Leitlinie, wird jedoch als Eckpfeiler genutzt. Aus diesen Eckpfeilern ergeben sich die Ziele, die in Punkt 2.2. vorgestellt werden. Der Ablauf aller Prozesse ist digital und mittels eines SPOC bzw. One-Stop-Shop umgesetzt. Die Daten werden nur einmal erfasst und eine gleichzeitige Abfrage bei mehreren Verantwortlichen ist ebenso denkbar, wie in Kapitel 4 erläutert. Die Datenschutzplattform erfüllt standardmäßig die WAI Mindestanforderungen7 und damit auch die insbesondere in der Bundesverfassung, Behindertengleichstellungspaket und E-Government-Gesetz (E-GovG) verankerten Maßnahmen. Offenheit und Transparenz wird durch die unmittelbare Nachvollziehbarkeit aller Prozesse für alle Beteiligten manifestiert. Die Vertrauenswürdigkeit und Sicherheit wird durch den Einsatz der Blockchain sichergestellt, eine nachträgliche Möglichkeit der Datenmanipulation durch eine Partei wird weitgehend minimiert.

2.2.

Ziele der vorgestellten Lösung ^

Die von den Autoren aus dem Aktionsplan entwickelten Ziele für eine Lösung lassen sich wie folgt zusammenfassen:

- Durchgehender digitaler Prozess

- Keine Speicherung von redundanten Daten

- Integration in die E-Government Landschaft durch Nutzung der Bürgerkarte und bestehender Register

- Dokumentation und Transparenz zur Stärkung des Vertrauens in die Behörden

- Verschlüsselung und Signierung von Daten

3.

Lösungsansatz ^

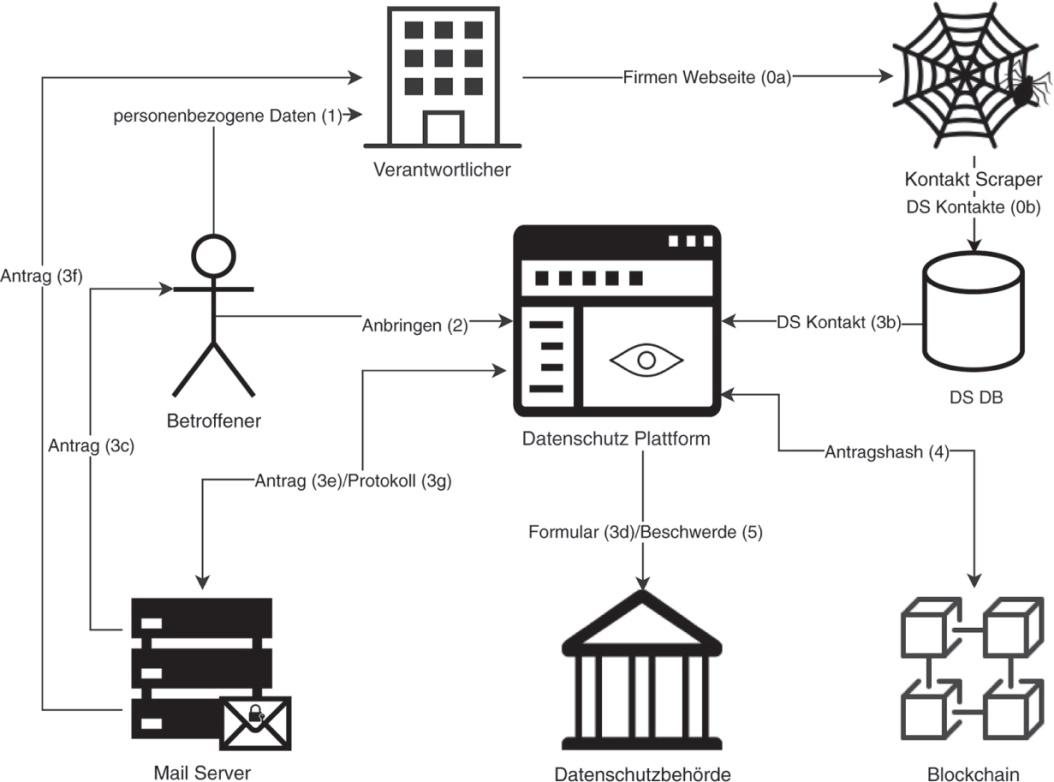

Um die Machbarkeit der in Punkt 2.2. vorgestellten Ziele zu prüfen, wurde von den Autoren eine Datenschutzplattform in Form eines Prototyps entwickelt. Wie Abbildung 1 zeigt, hat eine betroffene Person dem Verantwortlichen personenbezogenen Daten (1) zur Verfügung gestellt. Die betroffene Person bringt ein Anbringen (2) über die Datenschutzplattform ein, indem er/sie die Firma der Verarbeitung auswählt und die laut DSB für einen Lösch-, Berichtigungs- oder Auskunfts-Antrag benötigten Daten erfasst.8 Die Datenschutzplattform ruft aus der Datenschutzplattform Datenbank (DS DB) den Datenschutz Kontakt (3b) und das notwendige DSB-Antragsformular (3d) von der Datenschutzbehörde ab und befüllt dieses. Die Datenschutzkontakte stehen zurzeit nicht über das Datenverarbeitungsregister (DVR) öffentlich über Schnittstellen zur Verfügung, daher müssen die DS Kontakte (0b) zuvor von den Firmen Webseiten (0a) durch einen s.g. «Scraper» extrahiert werden. Das Formular wird durch die Bürgerin oder den Bürger mittels Handy Signatur signiert und dem Datenschutzbeauftragten per E-Mail über einen Simple Mail Transfer Protocol (SMTP) Server (3e) versendet. Sollte ein Pretty Good Privacy (PGP) Key für diese E-Mail-Adresse existieren, so wird dieser zur Verschlüsselung verwendet. Das Protokoll (3g) der Kommunikation zwischen den Servern wird an das Formular angefügt und von beidem ein digitaler Fingerabdruck in Form eines Hashwertes erzeugt und auf der Blockchain (4) persistiert. Dadurch ist im Nachhinein ein Beweis des Versands des Dokuments möglich. Diese Information kann im Streitfall der Datenschutzbehörde vorgelegt werden. Dieses Dokument wird der betroffenen Person neben einer Kalendereintrags-Datei per E-Mail gesendet (3c) und danach von der Datenschutzplattform gelöscht. Der Kalendereintrag beinhaltet eine Erinnerung an die betroffene Person, dass nach Ablauf der gesetzlich geregelten Frist (laut Art 12) eine Beschwerde bei der Datenschutzbehörde eingelegt werden kann. Die E-Mail enthält einen Link, der direkt auf die Datenschutzplattform führt. Dort kann Beschwerde an die Datenschutzbehörde (5) eingelegt werden, in welcher automatisch die Inhalte abgelegt sind, sodass die DSB eine Überprüfung des Antrages vornehmen kann. Enthalten sind die Signatur der betroffenen Person, ein Beweis des Antrages inklusive des Zeitpunkts9 und ein Beweis der Ablieferung des Antrages an den Datenschutzbeauftragten.

Abbildung 1: Datenschutzplattform

3.1.

Blockchain als Werkzeug ^

Blockchain (BC) Technologie wurde in den letzten Jahren vermehrt in Bereichen wie Zahlungs-, Logistik- und Sicherheitsapplikationen implementiert.10 Sie ermöglicht eine transparente, unveränderliche, dezentrale Datenbank (DB), die von mehreren Parteien erstellt bzw. erweitert werden kann. In der Regel ergeben sich erst Vorteile im Vergleich zu klassischen zentralen DB, wenn diese Parteien ein multilaterales Misstrauen teilen, aber auf eine Weise zusammenarbeiten müssen, dass sich die Parteien auf die Richtigkeit der in der DB gespeicherten Daten einigen müssen. So kann die BC dazu verwendet werden, Daten unveränderlich, öffentlich zugänglich zu machen. Diese Möglichkeit machen sich sogenannte «Notariats» oder «Stamping» Services zu Nutzen.11 Sie speichern einen Beweis des Zeitpunktes (Proof-of-Existence) und einen Fingerabdruck (Proof-of-Integrity) des Dokuments oder Datensatzes mittels eines Hash-Verfahrens auf einer BC.12 Ein Hash ist eine Kurzdarstellung oder auch Repräsentation eines Textes oder Dokumentes in wenigen Schriftzeichen fixierter Länge, welche keinen Rückschluss auf den Inhalt des Dokuments zulässt.13 So kann der Hash des Dokuments zu einem Zeitpunkt auf die BC gespeichert werden und zu einem späteren Zeitpunkt überprüft werden, ob das Dokument noch immer dasselbe ist und wann es bewiesenermaßen existiert hat. Mit dieser Funktion muss also das Dokument und dessen Inhalt selbst nicht auf der BC gespeichert werden, aber kann vor Veränderung geschützt werden. Dieses Werkzeug macht sich die Datenschutzplattform zu Nutze indem es Hashs der Anträge inklusive Beweise der Versendung mittels eines Notariats-Services persistiert.

3.2.

Datenfluss ^

Durch die in Punkt 3 beschriebene Lösung wird in der Plattform selbst ein Maß an Datenschutz betrieben, dass die gespeicherten Daten der Vorgänge auf ein Minimum reduziert. Der Antrag der betroffenen Person wird von dieser ausgefüllt und signiert. Dieses Datum wird an die betroffene Person selbst und an den Verantwortlichen gesendet. Lediglich ein Fingerabdruck dessen wird, wie in Punkt 3.1. beschrieben öffentlich persistiert. Dadurch ist es der betroffenen Person möglich einen Beweis vorzubringen, ohne die Datenschutzplattform selbst zu involvieren oder gar dessen Funktionalität zu beweisen. Die ohnehin öffentlich verfügbaren Fingerabdrücke werden aus Optimierungsgründen in der Datenbank der Datenschutzplattform vorgehalten. Diese werden in einem Beschwerdefall herangezogen, um sie auf das Beschwerdeformular aufzudrucken.

Die DSGVO sieht in Art 12 bei begründetem Zweifel an der Identität des Antragstellers vor, dass der Verantwortliche einen Nachweis der Identität des Betroffenen fordern kann. Dies passiert meist durch Anfrage einer Ausweiskopie. Diese birgt aus Sicht des Datenflusses ein Datenschutzproblem, denn der Ausweis wird nicht zweckgebunden weitergegeben und könnte für andere Zwecke missbraucht werden. Außerdem bietet eine Ausweiskopie einen nur geringen Sicherheitsmehrwert. Eine Identifikation mittels eines digitalen Ausweises, wie zum Beispiel einer Bürgerkarte, wie es in der dargelegten Datenschutzplattform verwendet wird, verhindert diese Probleme.

3.3.

Bürgerkarte ^

Das Konzept der Bürgerkarte wurde von Posch/Leiningen-Westerburg/Menzel («Das Konzept Bürgerkarte und erste Ausprägungen») und Kotschy («Die Bürgerkarte in Österreich») eingehend beschrieben. Dabei lässt sich die Funktion der Bürgerkarte14 mit folgenden Eckpunkten umschreiben:

(i) Identifikation: Personenbindung

(ii) Authentifizierung: elektronische Signatur

(iii) Vertretung: aufgrund eines Vertretungs-records ist auch eine online Vollmacht möglich

Der Begriff wird zunehmend technologieneutral verwendet, so ist eine Bürgerkartenfunktion auch mittels Smartphone möglich.15

3.4.

Integration in die bestehende E-Government Landschaft ^

Die Digital Roadmap Austria16 manifestiert den Staat als digitalen Partner für alle Bürgerinnen und Bürger und geht von einer individuellen Servicierung aus. Nicht zuletzt deshalb sollen bestehende Angebote und Möglichkeiten ausgebaut werden. Im Falle der Datenschutzplattform wird das Prinzip des digitalen Partners weiterverfolgt. Anbindungen an die bestehenden, heute noch nicht betrachtete E-Government-Systeme respektive Register sind Themen für weitere Forschung.

4.

Schlussfolgerungen ^

Eine Abwicklung von Abfragen gem. Art 15 DSGVO können mittels einer geeigneten Plattform vollständig elektronisch abgewickelt werden. Dabei wird die Identität eindeutig durch den Einsatz der Handy Signatur festgestellt. Fristen können automatisiert eingehalten und überwacht werden und die Datenkonsistenz ist durchgehend sichergestellt. Die Blockchain wird als «document stamping» System eingesetzt.

Mittels der vorgestellten Plattform können alle Abfragen nach Art 15 DSGVO zentral, sicher und dokumentiert abgewickelt werden. Für alle Parteien entstehen Rechtssicherheit und Transparenz. Die DSB hat mögliche Streitfälle sofort elektronisch verfügbar und signiert vorliegen und der Verwaltungsaufwand wird reduziert. Dem EU Aktionsplan17 würde Genüge geleistet werden. Aus Sicht der Bürgerin oder des Bürgers ist der Prozess für eine Datenabfrage oder Datenberichtigung immer ident. Durch den Einsatz von elektronischer Identität (eID)18, ist eine Identifikation und Authentifikation immer gegeben. Die derzeit in der Praxis unverschlüsselten Zustellpfade (Fax, E-Mail), die Identität zu beweisen, entfallen gänzlich. Dadurch wird auch eine Datenminimierung erzielt. Technisch wäre vorstellbar, dass eine Benutzerin oder ein Benutzer eine Massenabfrage bei mehreren Unternehmen gleichzeitig durchführt. Eine Verhinderung von Missbrauch ist durch Setzung von Abfragelimits bei vorheriger Authentifizierung ein Leichtes. Durch den Einsatz der Blockchain wird Manipulation vorgebeugt.

5.

Literatur ^

Bundesministerium für Digitalisierung und Wirtschaftsstandort, Digital Roadmap Austria, https://www.digitalroadmap.gv.at (aufgerufen am 4. Oktober 2019), 2019.

Crosby, Michael/Pattanayak, Pradan/Verma, Sanjeev/Kalyanaraman, Vignesh/et al., Blockchain technology: Beyond bitcoin, Applied Innovation, 2016, Heft 2.6-10, S. 71.

Gipp, Bela/Breitinger, Corinna/Meuschke, Norman/Beel, Joeran, Cryptsubmit: introducing securely timestamped manuscript submission and peer review feedback using the blockchain. Proceedings of the 17th ACM/IEEE Joint Conference on Digital Libraries, IEEE Press, 2017, S. 273–276.

Kotschy, Waltraut, Die Bürgerkarte in Österreich, Datenschutz und Datensicherheit – DuD, 2006, Heft 30.4, S. 201–206.

Magrahi, H./Omrane, N./Senot, O./Jaziri, R., NFB: A Protocol for Notarizing Files over the Blockchain. In: 9th IFIP International Conference on New Technologies, Mobility and Security (NTMS), 2018, S. 1–4.

Mitteilung der Kommission an das Europäische Parlament, den Rat, den Europäischen Wirtschafts- und Sozialausschuss und den Ausschuss der Regionen, EU-eGovernment-Aktionsplan 2016–2020, https://eur-lex.europa.eu/legal-content/DE/TXT/PDF/?uri=CELEX:52016DC0179&from=EN (aufgerufen am 12. August 2019), 2016.

Österreichische Datenschutzbehörde, Datenschutzbehörde beendet Prüfverfahren gegen Post und stellt Rechtsverletzungen fest, OTS-Originaltext Presseaussendung, https://www.ots.at/presseaussendung/OTS_20190212_OTS0174/datenschutzbehoerde-beendet-pruefverfahren-gegen-post-und-stellt-rechtsverletzungen-fest (aufgerufen am 3. April 2019), 2019.

Österreichische Datenschutzbehörde, Dokumente, Formulare, Berichte, Stellungnahmen auf einen Blick, https://www.dsb.gv.at/dokumente (aufgerufen am 26. April 2019), 2019.

Pandove, Kunal/Jindal, Amandeep/Kumar, Rajinder, Email spoofing, International Journal of Computer Applications, 2010, Heft 5.1, S. 27–30.

Pelzl, Jan/Paar, Christof, Hash-Funktionen. In: Kryptografie verständlich, Springer, 2016, S. 335–362.

Peneder, Michael/Firgo, Matthias/Streicher, Gerhard, Stand der Digitalisierung in Österreich, https://www.wifo.ac.at/publikationen/studien?detail-view=yes&publikation_id=61654 (aufgerufen am 14. September 2019), 2019.

Posch, R./Leiningen-Westerburg, A./Menzel, Th., Das Konzept Bürgerkarte und erste Ausprägungen, e & i Elektrotechnik und Informationstechnik, 2003, Heft 120.7, S. a18–a20.

Schweighofer, Erich, Jurisdiktionsfragen bei der materiellen Ausgestaltung von Datenschutz im Cyberspace, Zeitschrift für öffentliches Recht, 2018, Heft 1.73, S. 87–111.

Theuermann, Kevin/Zefferer, Thomas/Lenz, Thomas/Tauber, Arne, Flexible und benutzerfreundliche Authentifizierungsverfahren zur Umsetzung transaktionaler E-Government-Services auf mobilen Geräten. In: Stember, Jürgen/Eixelsberger, Wolfgang/Spichiger, Andreas/Neuroni, Alessia/Habbel, Franz-Reinhard/Wundara, Manfred (Hrsg.), Handbuch E-Government: Technikinduzierte Verwaltungsentwicklung, Springer Fachmedien, Wiesbaden 2019, S. 405–434.

Underwood, Sarah, Blockchain Beyond Bitcoin, Commun. ACM, 2016, Heft 59.11, S. 15–17.

W3C, Making the Web Accessible, https://www.w3.org/WAI (aufgerufen am 28. August 2019), 2019.

Zefferer, Thomas/Krnjic, Vesna, Usability-Evaluierung der österreichischen Handy-Signatur. In: D-A-CH Security 2012, Koblenz 2012, S. 365–376.

- 1 Peneder/Firgo/Streicher, Stand der Digitalisierung in Österreich, 2019, S. 9.

- 2 Schweighofer, Jurisdiktionsfragen bei der materiellen Ausgestaltung von Datenschutz im Cyberspace, 2018, S. 89.

- 3 Österreichische Datenschutzbehörde, Datenschutzbehörde beendet Prüfverfahren gegen Post und stellt Rechtsverletzungen fest, 2019.

- 4 Pandove, Email spoofing, 2010.

- 5 Vgl. Österreichische Datenschutzbehörde, Dokumente, 2019.

- 6 EU-eGovernment-Aktionsplan 2016–2020, 2016.

- 7 Vgl. W3C, Making the Web Accessible, 2019.

- 8 Vgl. Österreichische Datenschutzbehörde, Dokumente, 2019.

- 9 Vgl. Magrahi/Omrane/Senot/Jaziri, NFB: A Protocol for Notarizing Files over the Blockchain, 2018.

- 10 Underwood, Blockchain Beyond Bitcoin, Commun. ACM, 2016.

- 11 Gipp/Breitinger/Meuschke/Beel, Cryptsubmit: introducing securely timestamped manuscript submission and peer review feedback using the blockchain. Proceedings of the 17th ACM/IEEE Joint Conference on Digital Libraries, IEEE Press, 2017.

- 12 Crosby/Pattanayak/Verma/Kalyanaraman/et al., Blockchain technology: Beyond bitcoin, Applied Innovation, 2016.

- 13 Pelzl/Paar, Hash-Funktionen. In: Kryptografie verständlich, Springer, 2016.

- 14 Kotschy, Die Bürgerkarte in Österreich, Datenschutz und Datensicherheit – DuD, 2006.

- 15 Zefferer/Krnjic, Usability-Evaluierung der österreichischen Handy-Signatur. In: D-A-CH Security 2012, Koblenz 2012 sowie Theuermann/Zefferer/Lenz/Tauber, Flexible und benutzerfreundliche Authentifizierungsverfahren zur Umsetzung transaktionaler E-Government-Services auf mobilen Geräten, Springer Fachmedien, Wiesbaden 2019, S. 409ff.

- 16 Bundesministerium für Digitalisierung und Wirtschaftsstandort, Digital Roadmap Austria, 2019.

- 17 EU-eGovernment-Aktionsplan 2016–2020, 2016.

- 18 Theuermann/Zefferer/Lenz/Tauber, Flexible und benutzerfreundliche Authentifizierungsverfahren zur Umsetzung transaktionaler E-Government-Services auf mobilen Geräten, Springer Fachmedien, Wiesbaden 2019, S. 409ff.