1.

Einleitung ^

Im Rahmen des EU-Großpilotprojekts zur Interoperabilität elektronischer Identitäten «STORK»1 wurde mit Unterstützung durch die EU-Kommission von Österreich eine neuartige mobile qualifizierte elektronische Signatur entwickelt. Die – technisch im vierten Quartal 2009 in Betrieb genommene und im Rahmen der E-Government Ministerkonferenz in Malmö2 vorgestellte3 – Lösung ermöglicht qualifizierte elektronische Signaturen ohne Softwareinstallation und zusätzliche Hardware wie Kartenleser. Es wird vielmehr – ähnlich den von diversen Banken für das E-Banking verwendeten Lösungen – nach erfolgter Anmeldung mittels Zugangskennung (Handynummer) und PIN ein TAN-Code mittels SMS an das registrierte Handy übermittelt. Durch Eingabe dieses TAN in der Anwendung wird eine qualifizierte elektronische Signatur ausgelöst.

2.

Rechtliche Anforderungen an qualifizierte Signaturen ^

Für eine qualifizierte elektronische Signatur bedarf es einer fortgeschrittenen Signatur4, die auf einem qualifizierten Zertifikat5 beruht und von einer sicheren Signaturerstellungseinheit6 erstellt wird.7 Im vorliegenden Zusammenhang sind insbesondere die Merkmale der fortgeschrittenen Signatur - eine elektronische Signatur, die ausschließlich der/dem SignatorIn zugeordnet ist, die Identifizierung der Signatorin bzw. des Signators ermöglicht, mit Mitteln erstellt wird, die die/der SignatorIn unter ihrer/seiner alleinigen Kontrolle halten kann, sowie mit den Daten, auf die sie sich bezieht, so verknüpft ist, dass jede nachträgliche Veränderung der Daten festgestellt werden kann - und der sicheren Signaturerstellungseinheit von besonderer Bedeutung. Auf diese Elemente wird in der rechtlichen Bewertung8 der zunächst darzustellenden technischen Lösung detaillierter einzugehen sein.

3.1.

Grundkonzept qualifizierter elektronischer Signaturen ^

Das technische Konzept der Handy-Signatur entspricht dem heute üblicher sicherer Signaturerstellungseinheiten (im Wesentlichen: Signatur-Chipkarten) zur Erzeugung von qualifizierten Signaturen.

Eine wesentliche Anforderung besteht darin, dass die/der SignatorIn die alleinige Kontrolle über ihre/seine Signaturerstellungsdaten inne hat. Unter Signaturerstellungsdaten versteht man bei elektronischen Signaturen jenen Teil des kryptographischen Schlüsselpaares, der zur Berechnung des kryptographischen Signaturwertes benötigt wird.9 In Ergänzung dazu ist der öffentliche Schlüssel zu sehen, der komplementär zum privaten Schlüssel dazu benötigt wird, um eine mit dem privaten Schlüssel erstellte elektronische Signatur verifizieren zu können.

Privater und öffentlicher Schlüssel bilden daher eine Einheit. Der Effekt einer elektronischen Signatur basiert wesentlich auf der Anforderung, dass der private Schlüssel unter der alleinigen Kontrolle der Signatorin bzw. des Signators steht, und somit ein damit erzeugter Signaturwert jedenfalls ihr/sein Zutun bzw. in weiterer Folge ihre/seine Zustimmung erfordert. Die Einzigartigkeit des Paares privater und öffentlicher Schlüssel wird durch die zur Schlüsselgenerierung verwendeten Methoden und Algorithmen sichergestellt.

Um eine derart erstellte Signatur auch einer Person, nämlich der/dem SignatorIn, zuordnen zu können, wurde das Konzept der Signaturzertifikate eingeführt. Hierbei wird der öffentliche Schlüssel der Signatorin bzw. des Signators durch den jeweiligen Zertifizierungsdiensteanbieter an die/den SignatorIn gebunden. Der Zertifizierungsdiensteanbieter bestätigt somit durch seine eigene elektronische Signatur, dass ein vorliegender öffentlicher Schlüssel einer bestimmten Person zugeordnet und unter Einhaltung bestimmten Vorgaben ausgestellt worden ist. Das Ergebnis dieser Bestätigung ist das Signaturzertifikat, das zudem meist auch konventionelle Daten der Person, wie etwa den Namen der Signatorin bzw. des Signators ausweist10. Signaturzertifikate sind in der Regel veröffentlicht, um so Dritten die Prüfung von elektronischen Signaturen zu erleichtern.

Für die Wirkung, die elektronische Signaturen letztlich entfalten, ist es daher wesentlich, dass die/der SignatorIn die alleinige Kontrolle über ihren/seinen privaten Schlüssel behält. Dies technisch zu erreichen ist letztlich auf verschiedene Wege möglich. Die heute im Umfeld von qualifizierten Signaturen üblichste technische Umsetzung von Signaturerstellungseinheiten sind sogenannte Signaturkarten. Die Signaturkarten enthalten einen sicherheitszertifizierten Signaturchip – zertifiziert und zugelassen zur Verwendung für die Erstellung qualifizierter Signaturen vor dem Hintergrund des österreichischem Signaturrechts – der sicherstellt, dass die darin enthaltenen Signaturerstellungsdaten weder ausgelesen noch durch Dritte, die in den Besitz der Signaturkarte gelangen, ohne weiteres Zutun für Signaturen verwendet werden können. Letzteres wird heute in der Regel durch Einführung eines geheimen Kennworts – meist als Signatur-PIN bezeichnet – erreicht, das von der/dem SignatorIn jedes Mal zum Auslösen einer Signaturberechnung eingegeben werden muss. Die Korrektheit der Signatur-PIN wird dabei vom Signaturchip überprüft; erst bei korrekter Eingabe der Signatur-PIN führt der Signaturchip die Berechnung einer Signatur aus, unter Verwendung des im Signaturchip gespeicherten privaten Schlüssels. Sowohl der private Schlüssel als auch der gesamte Signaturberechnungsvorgang bleiben im Sicherheitsbereich des Signaturchips.

Da zur Auslösung einer Signatur somit zwei Faktoren gegeben sein müssen, nämlich die/der SignatorIn muss im Besitz der Signaturkarte sein (Faktor «Besitz») und Kenntnis über die Signatur-PIN haben (Faktor «Wissen»), spricht man von einer 2-Faktor Authentifizierung zur Auslösung einer elektronischen Signatur. Diese 2-Faktor Authentifizierung in Verbindung mit der Prämisse, dass der Signaturchip selbst das Auslesen der darin gespeicherten Signaturerstellungsdaten verunmöglicht, ermöglichen es der/dem SignatorIn die alleinige Kontrolle auszuüben.

Die 2-Faktor Authentifizierung ist heute in Verbindung mit Signaturkarten üblich, um eine ausreichend starke Kontrolle zu realisieren. Es ist aber in diesem Zusammenhang hervorzuheben, dass die Signaturkarten-basierte Art einer elektronischen Signatur nur eine von verschiedenen Möglichkeiten dazu ist. Prinzipiell ist jede technische Anordnung als Signaturerstellungseinheit zur Erzeugung qualifizierter Signaturen zulässig, die gleichwertige Sicherheit bietet.

3.2.

Konzept Handy-Signatur ^

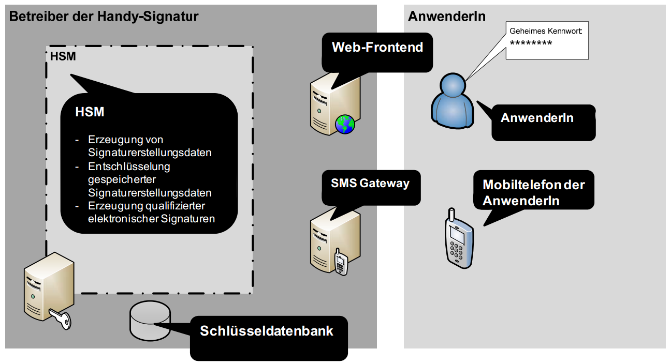

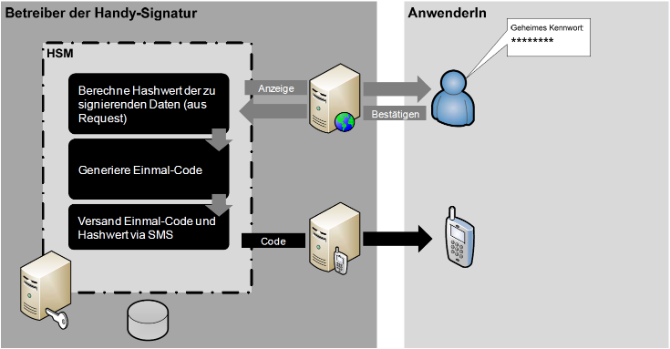

Chipkarten-basierte Systeme erheben grundsätzlich gewisse Anforderungen an das technische Umfeld der Signatorin bzw des Signators (zum Beispiel muss ein Chipkartenlesegerät vorhanden sein). Aus dieser Perspektive erscheint die Umsetzung einer Signaturerstellungslösung auf Basis von Mobiltelefonen besonders attraktiv. Die Lösung, die in Österreich gewählt wurde, nutzt jedoch das Mobiltelefon nicht als Vehikel zum sicheren Halten des privaten Signaturschlüssels bzw. zur Berechnung des resultierenden Signaturwerts11 , sondern um den Faktor «Besitz» zur Auslösung einer Signatur zu realisieren. Der Umgang mit Signaturerstellungsdaten sowie die Berechnung des Signaturwertes findet, vergleichbar mit der Situation gegenwärtiger Chipkarten-basierter Lösungen, ausschließlich in einer sicherheitszertifizierten technischen Signaturerstellungseinheit im Rahmen eines sicheren Gesamtprozesses auf Seiten des Betreibers der Handy-Signatur statt. Abbildung 1 zeigt die grundsätzliche technische Architektur der österreichischen Handy-Signatur.

Die Ausstattungsnotwendigkeit auf Seite der Signatorin bzw. des Signators ist minimal. Der Großteil der erforderlichen Komponenten wird vom Anbieter der Handy-Signatur bereitgehalten. Kernstück dabei ist das zertifizierte Hardware Security Modul (HSM). Dieses ist technisch dem zuvor beschriebenen Signaturchip gleichzusetzen, da auch dieses HSM technisch sicherstellt, dass die darin abgearbeiteten kryptographischen Prozesse und Algorithmen den Vorgaben qualifizierter Signaturen entsprechen und daher die darin gehaltenen Signaturerstellungsdaten – v.a. der private Signaturschlüssel – weder ausgelesen noch als solche exportiert werden können. Zudem ist das Modul – analog den zuvor beschriebenen Signaturchips – von einer unabhängigen Prüfstelle zertifiziert sowie, gem. den Vorgaben des österreichischen Signaturrechts, von der österr. Bestätigungsstelle bescheinigt.

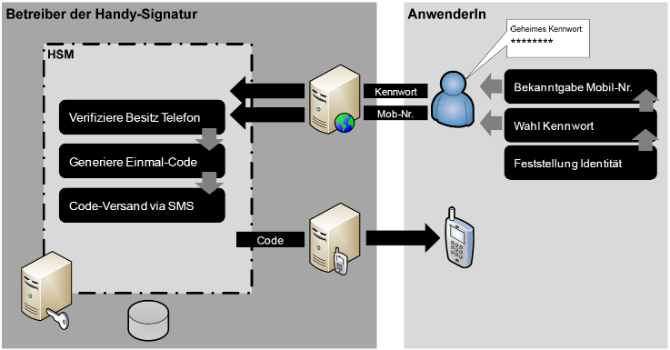

Dieses HSM muss auch gewährleisten, dass die darin gehaltenen privaten Schlüssel nur unter Beigabe der geheimen Signatur-PIN zur Anwendung gebracht werden können. Dies wird schon im Zuge der Registrierung von AnwenderInnen, bzw. im Rahmen der Erstellung deren Signaturerstellungsdaten, sichergestellt. Der technische Prozess zur Erzeugung von Signaturerstellungsdaten der Handy-Signatur erfolgt vollständig im HSM im Zuge des Erstregistrierungsprozesses (siehe Abbildung 2 und 3):

- Die/der SignatorIn kontaktiert das Handy-Signaturservice bzw. dessen Anbieter und ersucht um Erstregistrierung. Im Zuge der Erstregistrierung wird die Identität der Person festgestellt, bspw. durch Ausweislegung oder bereits elektronisch via Bürgerkarte. Zudem wird die/der AnwenderIn aufgefordert, ein Signaturkennwort festzulegen und jenes Mobiltelefon bekanntzugeben, welches sie/er zur Auslösung des Signaturvorgangs künftig verwenden möchte.

- Der Diensteanbieter bzw. das Handy-Signaturservice verifiziert umgehend, ob die Person tatsächlich im Besitz des angegebenen Mobiltelefons ist. Dazu sendet das Service eine SMS mit einem generierten Einmalcode an die angegebene Rufnummer.

- Die/der AnwenderIn ist in weiterer Folge aufgefordert, den in der erhaltenen SMS enthaltenen Einmalcode wieder einzugeben. Dies geschieht in der Regel durch Eingabe in ein entsprechendes Web-Formular des Registrierungsprozesses.

- Konnte der Dienst den Einmalcode verifizieren, so ist der Besitz des Mobiltelefons erstmals nachgewiesen. Auf Basis dessen veranlasst der Dienst die Generierung der neuen Signaturerstellungsdaten innerhalb des HSM. Als Ergebnis erzeugt das HSM innerhalb dessen zertifizierten Anwendungsbereichs das Schlüsselpaar – privater und öffentlicher Schlüssel – und verschlüsselt den so generierten privaten Schlüssel unmittelbar mit einem weiteren Schlüssel, der aus der geheimen Signatur-PIN der Anwenderin bzw. des Anwenders abgeleitet worden ist. Der so verschlüsselte private Schlüssel ist danach nur nutzbar, wenn der geheime Signatur-PIN zur Entschlüsselung vorliegt. Um zudem zu gewährleisten, dass die Nutzung des privaten Schlüssels ausschließlich im zertifizierten HSM möglich ist, wird der verschlüsselte private Schlüssels nochmals verschlüsselt, diesmal mit einem Schlüssel, der nur dem HSM bekannt ist. Die somit doppelt verschlüsselten Signaturerstellungsdaten können sogar außerhalb des zertifizierten HSM gespeichert werden, was im Falle des hier dargestellten Konzepts auch vorgesehen ist: das HSM legt die verschlüsselten Signaturerstellungsdaten in einer Schlüsseldatenbank sicher ab.

Trotz Verwendung eines zertifizierten HSMs für die sicherheitsrelevanten Kernaufgaben findet der gesamte Registrierungsprozess in einem Hochsicherheitsbereich des Anbieters der Handy-Signatur statt, d.h. unter Einhaltung strengster technischer und organisatorischer Sicherheitsvorgaben.

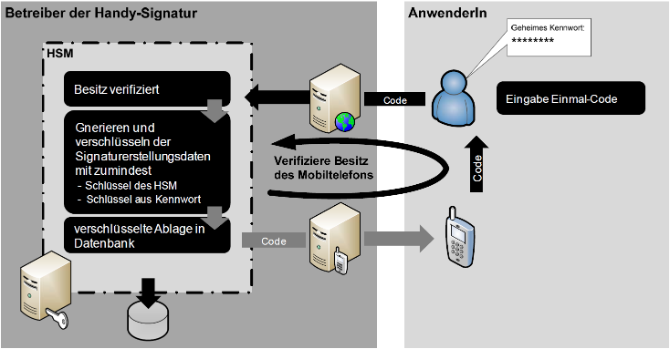

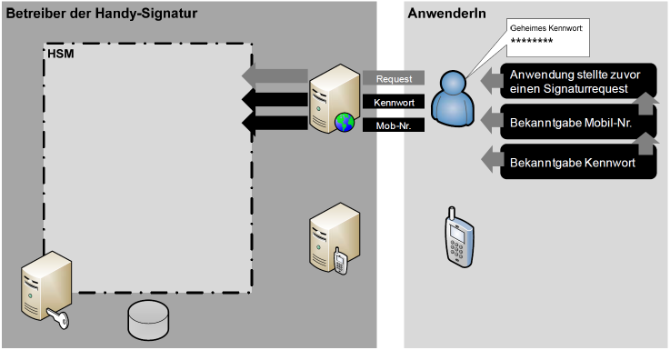

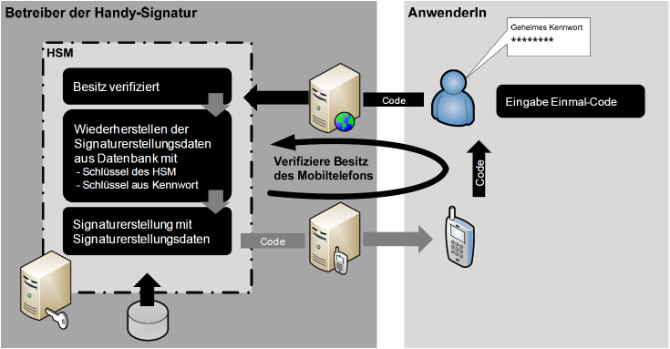

Analog zum Registrierungsprozess stellt sich die spätere Verwendung der Signaturerstellungsdaten zur Signaturerzeugung dar. Der nachfolgend skizzierte Signaturprozess geht von der Annahme aus, die/der SignatorIn möchte ein Dokument im Rahmen einer Web-Anwendung, bspw. einer E-Government Anwendung, elektronisch signieren. Diese Annahme dient vor allem zur Vereinfachung der Beschreibung, da die Handy-Signatur an sich als Web-Dienst ausgelegt ist (siehe Abbildung 4, 5 und 6):

- Die/der AnwenderIn übermittelt an das Handy-Signaturservice eine technische Signaturerstellungsanfrage zur Initiierung eines Signaturerstellungsvorgangs. Im Zuge dieser Anfrage (Request) werden bereits die zu signierenden Daten (d.i. bspw. ein Dokument) übermittelt. Unmittelbar darauf wird der/die SignatorIn aufgefordert, die Rufnummer ihres/seines Mobiltelefons sowie das geheime Signaturkennwort bekanntzugeben. All diese Eingaben erfolgen über gesicherte Kommunikationskanäle direkt bei der Web-Applikation der Handy-Signatur.

- Nach einer Prüfung, ob die angegebene Rufnummer tatsächlich einer/m SignatorIn zugeordnet worden ist, werden das zu signierende Dokument samt Kennwort und Rufnummer unmittelbar dem HSM übergeben. Das HSM berechnet in weiterer Folge einen Hashwert (digitaler Fingerabdruck) des Dokuments sowie einen zufälligen Einmalcode. Beides zusammen wird wiederum in einer SMS an die angegebene Rufnummer übermittelt, um den Besitz des angegebenen Mobiltelefons zu verifizieren. Parallel dazu wird der/dem SignatorIn am Web-Frontend des Handy-Signaturservices angeboten, die zu signierenden Daten nochmals anzusehen und zu verifizieren.

- Nach Eingabe des erhaltenen Einmalcodes beim Web-Frontend des Handy-Signaturservices ist sichergestellt, dass die/der SignatorIn tatsächlich im Besitz des registrierten Mobiltelefons ist. Diese positive Verifikation veranlasst das HSM, die zugehörigen verschlüsselten Signaturerstellungsdaten aus der Schlüsseldatenbank zu laden, um diese im ersten Schritt mit dem geheimen Schlüssel des HSMs zu entschlüsseln. Die so erhaltenen noch immer verschlüsselten Signaturerstellungsdaten der Signatorin bzw. des Signators werden in einem zweiten Schritt, unter Verwendung des vom geheimen Signaturkennwort erneut abgeleiteten Schlüssels nochmals entschlüsselt. Als Ergebnis steht nun dem zertifizierten HSM der private Schlüssel zur Erzeugung der Signatur zu Verfügung.

- Die im HSM erzeugte Signatur wird der/dem SignatorIn übergeben.

Sowohl die Entschlüsselung der Signaturerstellungsdaten als auch die Berechnung der Signatur selbst erfolgt ausschließlich innerhalb des zertifizierten HSM und kann aufgrund der gewählten Verschlüsselung auch nur dort erfolgen. Aus dieser Sicht ist die Sicherheit der erstellten Signatur jener einer Chipkarten-basierten Lösung gleichzusetzen. Auch aus Sicht der Signatorin bzw. des Signators ergibt sich eine mit Chipkarten-basierten Systemen gleichwertige Situation: das Auslösen des Signaturvorganges ist nur nach Bekanntgabe des geheimen Signaturkennworts (Faktor «Wissen») sowie nach positiver Verifikation des Besitzes des Mobiltelefons möglich (Faktor «Besitz»). Das Wissen wird technisch im Zuge der Entschlüsselung der Signaturerstellungsdaten und somit durch das HSM selbst verifiziert. Die Verifikation der Mobiltelefonbesitzerin bzw. des Mobiltelefonbesitzers erfolgt ebenfalls durch die sicherheitsevaluierte Signaturapplikation, zu der auch die Anbindung an die peripheren Elemente wie SMS-Gateway oder Web-Frontend zählen.

3.3.

Die Umsetzung der Handy-Signatur in Österreich ^

Das gegenwärtige Service der Handy-Signatur wird vom österreichischen Zertifizierungsdiensteanbieter A-TRUST betrieben. Dieses Handy-Signaturservice geht jedoch über eine reine Signaturerstellungseinheit hinaus, da es sich technisch nach dem vorliegenden Bürgerkartenkonzept ausrichtet und so eine vollwertige österreichische Bürgerkarte darstellt.

Die konkrete technische Umsetzung des A-TRUST Services folgt im Wesentlichen dem oben beschriebenem Grundkonzept; Abweichungen im Detail sind jedoch möglich.

Da der Betreiber dieses Handy-Signaturservices zugleich ein Zertifizierungsdiensteanbieter für qualifizierte Signaturzertifikate ist, sind die für den Betrieb des Signaturservices erforderlichen Rahmenbedingungen – sowohl technisch als auch organisatorisch – vorhanden. Auch trifft sich in dieser Konstellation das Vertrauen der AnwenderInnen des Handy-Signaturservices und des Zertifizierungsdiensteanbieters in einem Punkt, da der Aussteller qualifizierter Zertifikate per se einen Vertrauensanker für elektronische Signaturen darstellt.

Nichtsdestotrotz ist der Betrieb solcher oder ähnlicher Signaturservices nicht ausschließlich an Zertifizierungsdiensteanbieter, die qualifizierte Zertifikate ausstellen, gebunden.

4.

Rechtliche Bewertung ^

Um beurteilen zu können, ob es sich bei der beschriebenen technischen Lösung um eine taugliche Basis für qualifizierte elektronische Signaturen handelt, sind die technischen Darstellungen den eingangs aufgezählten rechtlichen Anforderungen gegenüber zu stellen.

4.1.

Sind die Anforderungen der fortgeschrittenen Signatur erfüllt? ^

Die Erfüllung der Anforderungen nach § 2 Z 3 lit a, b und d SigG kann problemlos festgestellt werden:

«Ausschließlich der/dem SignatorIn zugeordnet» (lit. a) bedeutet nach den (soweit ersichtlich unstrittigen) Materialien zum SigG12 im Wesentlichen, dass Signaturerstellungsdaten und ebenso die entsprechenden (komplementären) Signaturprüfdaten (der öffentliche Signaturschlüssel) - jedenfalls innerhalb eines Zertifizierungsdiensteanbieters – nur ein einziges Mal vorkommen dürfen.

In lit. b («die Identifizierung des Signators bzw. der Signatorin ermöglicht») wird die Funktion der Authentizität zum Ausdruck gebracht: eine fortgeschrittene elektronische Signatur muss darüber Auskunft geben können, von wem die signierten Daten stammen, wem sie also zugeordnet sind. Sie müssen also die Identität der Signatorin bzw. des Signators feststellbar machen, was bei der Handy-Signatur ebenfalls bejaht werden kann. Dazu müssen folgende Bedingungen erfüllt sein: Es muss praktisch unmöglich sein, dass ein Schlüsselpaar (versehentlich oder absichtlich) doppelt erzeugt wird. Weiters muss sichergestellt sein, dass eine mit einem öffentlichen Schlüssel prüfbare Signatur nur unter Einsatz des zugehörigen privaten Schlüssels erzeugt worden ist. Und vor allem muss es praktisch ausgeschlossen sein, dass der private Schlüssel aus dem öffentlichen berechnet bzw. abgeleitet wird. Geht man davon aus, dass die Signatorin bzw. der Signator die Signaturerstellungsdaten verwendet, so kann somit eine solche Signatur die Echtheit der Erklärung garantieren.

Lit. d («mit den Daten, auf die sie sich bezieht, so verknüpft, dass jede nachträgliche Veränderung der Daten festgestellt werden kann») beschreibt die Funktion der so genannten Integrität. Mit Hilfe fortgeschrittener elektronischer Signaturen kann zuverlässig erkannt werden, ob elektronisch signierte Daten unversehrt, das heißt inhaltlich unverfälscht sind. Zur Erreichung dieser Vorgabe muss es praktisch ausgeschlossen sein, dass verschiedene elektronische Daten mit derselben Signatur oder elektronische Daten zu einer vorgegebenen Signatur existieren.

Nähere Betrachtung ist der Voraussetzung nach § 2 Z 3 lit. c SigG («mit Mitteln erstellt, die die/der SignatorIn unter ihrer/seiner alleinigen Kontrolle halten kann») zu widmen:

Nach lit. c muss die Signatorin bzw. der Signator ihre/seine Signaturerstellungsdaten vor unbefugtem Zugriff schützen können. Die Signaturfunktion soll nur von einer berechtigten Person ausgelöst werden können. In diesem Zusammenhang wird zumeist auch von der – bereits oben dargestellten - Bindung des privaten Signaturschlüssels durch Besitz (zB Chipkarte) und Wissen (zB PIN) an die/den SignatorIn gesprochen. Lange Zeit bestanden durchaus unterschiedliche Meinungen darüber, ob diese «alleinige Kontrolle» ausschließlich hardwaremäßig sicherzustellen sei oder ob auch andere Maßnahmen diese hinreichend abzusichern in der Lage wären. Die Novelle zum SigG im Jahr 2007 (in Kraft getreten am 1.1.2008)13 führte den Begriff der «fortgeschrittenen Signatur» erstmals in die Signaturgesetzgebung Österreichs ein.14 Der Gesetzgeber nutzte diese Neuerung, um in den Erläuterungen15 ausführlich die aktuelle Interpretation zu lit. c darzulegen:

Die «alleinige Kontrolle» müsse demnach nicht ausschließlich eine technische Sicherstellung bedeuten, vielmehr könnten dies auch organisatorische Maßnahmen sein. Auch auf die diesbezügliche internationale Praxis und Entwicklung wird in den Erläuterungen detailreich eingegangen. «Ob die ‚alleinige Kontrolle’ durch hardwarebasierte technische Vorkehrungen sichergestellt werden muss, oder ob dazu auch andere Maßnahmen hinreichen, war zum Zeitpunkt der parlamentarischen Beschlussfassung zum SigG keineswegs eindeutig. In den letzten Jahren haben sich aber in allen EU-Mitgliedstaaten Auslegungen zu diesem Erfordernis herausgebildet, die – soweit ersichtlich – weitgehend einheitlich davon ausgehen, dass das Kriterium der ‚alleinigen Kontrolle’ bei entsprechenden Maßnahmen insbesondere technischer oder organisatorischer Natur auch bei softwarebasierten Zertifikaten erfüllt sein kann. Insbesondere dann, wenn der private Schlüssel ausschließlich auf auslesbaren Datenträgern gespeichert wird, müssen allerdings Sicherheitsmaßnahmen eingesetzt werden, damit der Signator die Kontrolle über den Schlüssel halten kann (z.B. Verschlüsselung der Datei, in welcher der private Schlüssel gespeichert ist, sowie Zugangs- und Zugriffsbeschränkungen zum Computer und zu dieser Datei). Wenn die privaten Schlüssel auch auf auslesbaren Datenträgern gespeichert werden können, wird es sich etwa für den ZDA empfehlen, die Signatoren vertraglich zu Sicherheitsmaßnahmen zu verpflichten. Eine derartige Verpflichtung hat freilich lediglich Relevanz im Innenverhältnis zwischen dem ZDA und dem Signator und bewirkt per se keinen Unterschied der Qualität einer konkreten Signatur.

Es ist somit letztlich in der Verantwortung des Signators, die erforderlichen Maßnahmen zu treffen, damit lit. c erfüllt wird und somit – bei Erfüllung auch der Voraussetzungen der lit. a, b und d - eine Signatur als eine ‚fortgeschrittene’ qualifiziert werden kann. […]».16

Unter Zugrundelegung dieses Begriffsverständnisses des Gesetzgebers erlaubt es das oben dargestellte technische Konzept ohne Weiteres, das Erfordernis der «alleinigen Kontrolle» als erfüllt anzusehen und damit die «Handy-Signatur» als «fortgeschrittene Signatur» zu betrachten.

4.2.

Beruht die fortgeschrittene Signatur auf einem qualifiziertem Zertifikat? ^

Diese Frage ist ohne Problem zu bejahen: die vom Zertifizierungsdiensteanbieter ausgestellten Zertifikate erfüllen die Voraussetzungen an qualifizierte Zertifikate und auch die entsprechende Aufsicht darüber liegt vor.17

4.3.

Wird die Signatur mit einer sicheren Signaturerstellungseinheit (SSCD) erzeugt? ^

Nach § 18 Abs. 5 SigG muss die Erfüllung der Sicherheitsanforderungen an sichere Signaturerstellungseinheiten (SSCD) nach diesem Bundesgesetz und den auf seiner Grundlage ergangenen Verordnungen (insbesondere SigV 2008) von einer Bestätigungsstelle (§ 19 SigG) bescheinigt sein.

Für die «Handy-Signatur» wurde eine entsprechende Bescheinigung der österreichischen Bestätigungsstelle A-SIT erteilt.18 Die Bescheinigung bezieht sich dabei auf einen Rechner (HSM-Server), in dem sich ein Hardware Security Modul (HSM) befindet. Dieser Rechner wird im Hochsicherheitsbereich des Rechenzentrums des Zertifizierungsdiensteanbieters in einem Safe betrieben, zu dem nur dessen Sicherheitspersonal Zugriff hat. Die Funktionalität der mobilen Signatur (Bereitstellung der zu signierenden Daten, Kontrolle über die Auslösung der Signaturfunktion) ist in einem Programm implementiert, das auf dem HSM-Server läuft, und die Funktionen des HSM zur Erzeugung der Signaturerstellungsdaten, zur Erstellung von qualifizierten elektronischen Signaturen und zur Entschlüsselung der gespeicherten Signaturerstellungsdaten nutzt.

Bemerkenswert ist, dass damit von der Möglichkeit des § 6 Abs. 3 SigV 2008 Gebrauch gemacht wurde: Nach dieser Bestimmung können wenn technische Komponenten und Verfahren in einer «kontrollierten Umgebung» eingesetzt werden Sicherheitsanforderungen, die nach § 6 Abs. 1 SigV 2008 technisch sichergestellt werden müssen, auch organisatorisch19 erfüllt werden, wobei die Erfüllung dieser Sicherheitsanforderungen durch eine Bestätigungsstelle zu prüfen ist.

Die Einsatzbedingungen, deren Erfüllung zur Gültigkeit der Bescheinigung erforderlich ist, sind ebenfalls in der Bescheinigung20 genannt.

Nachdem somit eine entsprechende Bescheinigung der eingesetzten SSCD (einschließlich der organisatorisch erfüllten Rahmenbedingungen der «kontrollierten Umgebung») vorliegt und die geforderten Einsatzbedingungen erfüllt werden21, ist auch die Voraussetzung, dass die Signatur mit einer SSCD erzeugt wird, gegeben.

4.4.

Fazit ^

Nachdem sämtliche Voraussetzungen erfüllt sind, die das SigG an qualifizierte Signaturen stellt, handelt es sich bei den beschriebenen Handy-Signaturen um qualifizierte elektronische Signaturen. In Verbindung mit einer Personenbindung22 liegt damit auch eine Bürgerkarte23 vor, mit der auf komfortable und flexible Weise nicht nur qualifizierte elektronische Signaturen erzeugt und damit die Authentizität u.a. von Anbringen in Verwaltungsverfahren nachgewiesen, sondern auch der Nachweis der eindeutigen Identität einer Person in der «elektronischen Welt» erbracht werden kann.

5.

Schlussfolgerungen ^

Mit der – relativ leicht auch in anderen Staaten umsetzbaren - Neuentwicklung bekommt das Thema qualifizierte elektronische Signatur besondere Aktualität. Es wird damit ein wesentlicher Beitrag zu vertrauenswürdigem und sicherem, aber gleichzeitig auch attraktivem und nutzerfreundlichem EGovernment und Internet geleistet. Die qualifizierte Signatur wird auf diese Art für die NutzerInnen denkbar unkompliziert: die Anschaffung und Installation eines Kartenlesegeräts ist damit hinfällig, auch eine allenfalls erforderliche Installation weiterer lokaler Software zur Nutzung einer Signaturkarte ist nicht mehr notwendig. Damit besteht auch die berechtigte Hoffnung, mehr Synergien zwischen E-Government und Anwendungen der Wirtschaft zu erreichen, die unbedingt für die Verbreitung und Akzeptanz notwendig sind.

Peter Kustor, Leiter der Abteilung I/11, E-Government – Recht, Organisation und Internationales, Bundeskanzleramt, Ballhausplatz 1, A-1014 Wien

Peter.Kustor@bka.gv.at; www.digitales.oesterreich.gv.at

Thomas Rössler, stv. Leiter E-Government Innovationszentrum (EGIZ), Inst. F. Angewandte Informationsverarbeitung u. Komm., Technische Universität Graz

Inffeldgasse 16a, A-8010 Graz

thomas.roessler@egiz.gv.at; www.egiz.gv.at

- 1 https://www.eid-stork.eu/.

- 2 www.egov2009.se.

- 3 www.digitales.oesterreich.gv.at/site/cob__37226/currentpage__0/6654/default.aspx.

- 4 § 2 Z. 3 SigG, BGBl. I Nr. 190/1999 idF. BGBl. I Nr. 59/2008.

- 5 § 2 Z. 9 SigG.

- 6 § 2 Z. 5 SigG.

- 7 § 2 Z. 3a SigG.

- 8 Siehe unten Punkt 4.

- 9 Vgl. § 2 Z. 4 SigG.

- 10 Für die zwingenden Bestandteile eines qualifizierten Zertifikats siehe § 5 SigG.

- 11 Dies ist die Lösung, wie sie in anderen Ländern für «mobile Signaturen» bislang gewählt wird – vgl. etwa die SIM-Karten-basierte estnische Lösung: http://www.id.ee/10995.

- 12 RV 1999 BlgNR 20. GP; die Ausführungen zu den Kriterien des § 2 Z. 3 lit. a, b und d SigG können weitestgehend auch den entsprechenden Erläuterungen zu § 2 entnommen werden.

- 13 Bundesgesetz, mit dem das Signaturgesetz, das Ziviltechnikergesetz, das Rezeptpflichtgesetz sowie die Gewerbeordnung 1994 geändert werden, BGBl. I Nr. 8/2008.

- 14 Zu den weiteren Neuerungen durch diese Novelle siehe ausführlicher Kustor, Novellierungen im Signatur- und E-Government-Recht 2007, in Schweighofer/Geist/Heindl/Szücs (Hrsg.), Komplexitätsgrenzen der Rechtsinformatik, Tagungsband des 11. Internationalen Rechtsinformatik Symposions IRIS 2008 (2008), 51 ff.

- 15 RV 293 BlgNR 23. GP.

- 16 Punkt 2 der Erläuterungen zu Art. 1 Z 3 (§ 2 Z 2, 3 und 3a) der RV 293 BlgNR 23. GP.

- 17 Vgl. den der RTR angezeigten Zertifizierungsdienst «a.sign premium mobile»: www.signatur.rtr.at/de/providers/services/atrust-asign-premium-mobile.html mit den weiterführenden Links.

- 18 Referenznummer A-SIT-1.087, ausgestellt am 2.11.2009; abrufbar unter: http://www.a-sit.at/pdfs/bescheinigungen_sig/1087_bescheinigung_mobile_signatur_final_S_S.pdf.

- 19 Nämlich «durch Einsatz qualifizierten und vertrauenswürdigen Personals oder technischorganisatorisch durch Einsatz geeigneter Zugriffs- und Zutrittskontrollmaßnahmen».

- 20 Punkt 4 der Bescheinigung.

- 21 Davon ist auszugehen, da ansonsten entsprechende Aufsichtsmaßnahmen durch die Aufsichtsstelle ergriffen werden müssten.

- 22 §4 Abs. 2 E-GovG.

- 23 § 2 Z 10 E-GovG.