1.

Einleitung ^

- Eindeutige Identität: Die Bezeichnung der Nämlichkeit eines Betroffenen (Z 7) durch ein oder mehrere Merkmale, wodurch die unverwechselbare Unterscheidung von allen anderen bewirkt wird [EGovG, § 2 Z 2].

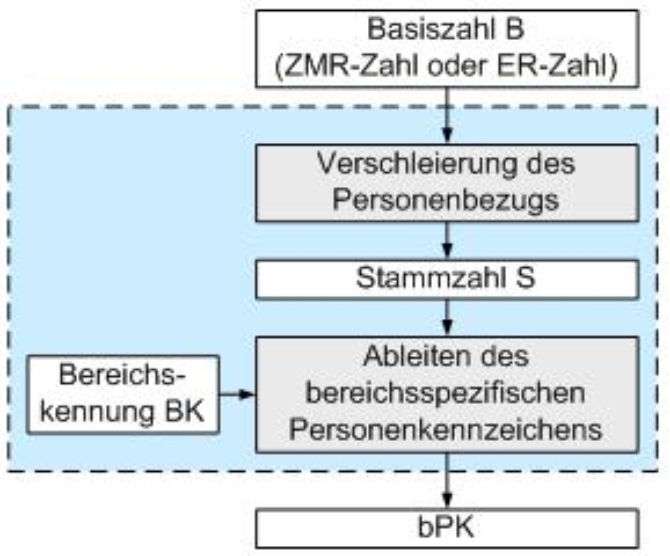

- Stammzahl: Eine zur Identifikation von natürlichen und juristischen Personen und sonstigen Betroffenen herangezogene Zahl, die demjenigen, der identifiziert werden soll, eindeutig zugeordnet ist und hinsichtlich natürlicher Personen auch als Ausgangspunkt für die Ableitung von (wirtschafts-)bereichsspezifischen Personenkennzeichen (§§ 9 und 14) benützt wird [EGovG, § 2 Z 8]. Für natürliche Personen, die im Zentralen Melderegister einzutragen sind, wird die Stammzahl durch eine mit starker Verschlüsselung gesicherte Ableitung aus ihrer ZMR-Zahl (§ 16 Abs. 1 des Meldegesetzes 1991, BGBl. Nr. 9/1992) gebildet. Für alle anderen natürlichen Personen ist ihre Ordnungsnummer im Ergänzungsregister (Abs. 4) für die Ableitung der Stammzahl heranzuziehen [EGovG, § 6 (2)].

- Das bereichsspezifische Personenkennzeichen wird durch eine Ableitung aus der Stammzahl der betroffenen natürlichen Person gebildet. Die Identifikationsfunktion dieser Ableitung ist auf jenen staatlichen Tätigkeitsbereich beschränkt, dem die Datenanwendung zuzurechnen ist, in der das Personenkennzeichen verwendet werden soll (bereichsspezifisches Personenkennzeichen, bPK) [EGovG, § 9 (1)]. Die zur Bildung des bPK eingesetzten mathematischen Verfahren (Hash-Verfahren über die Stammzahl und die Bereichskennung) werden von der Stammzahlenregisterbehörde festgelegt [EGovG, §9 (3)].

1.1.

Berechnung der Stammzahl S ^

- Ausgangsdaten: Basiszahl B (12 Dezimalstellen)

- Binärcodierung der Basiszahl (5 byte)

- Verlängern auf 128 bit (16 byte) mittels folgendem Format: b = B || seed || B || B, wobei seed ein geheimer, konstanter 8-bit-Wert ist, der nur der Stammzahlregisterbehörde bekannt ist.

- Verschlüsseln der binären Repräsentation b mittels 3DES im CBC-Modus, wobei der verwendete geheime Schlüssel wiederum nur der Stammzahlregisterbehörde bekannt ist.

- Die base64-Codierung des Ergebnisses ist die Stammzahl S.

1.2.

Berechnung des bereichsspezifischen Personenkennzeichens bPK ^

- Ausgangsdaten: Stammzahl (base64-codiert) und Bereichskennung (ISO-8859-1 Zeichenfolge der Abkürzung des Bereiches laut E-Government-Bereichsabgrenzungsverordnung [E-Gov-BerAbgrV] in der Regel 2, maximal 5 Zeichen in Großbuchstaben)

- Konkatenation von Stammzahl S und Bereichskennung BK zu einer Zeichenkette: S || “+“ || URN-Präfix || BK, wobei der URN-Präfix “urn:publicid:gv.at:cdid+“ verwendet wird.

- Berechnung des SHA-1-Hashwertes der Zeichenkette (160 bit) [NIST 1995].

- Der Hashwert wird entweder direkt als bPK genutzt oder vor Übertragung (bzw. Ausdruck) base64-codiert.

2.

Garantiert eindeutige bereichsspezifische Personenkennzeichen ^

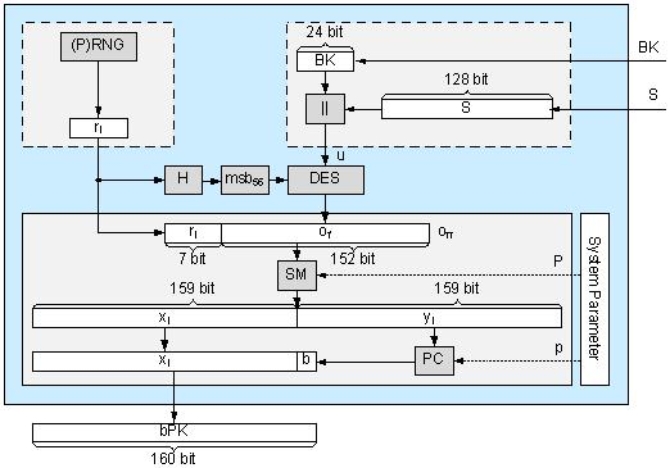

- Da die ZMR- bzw. die Basiszahl nicht direkt genutzt werden darf, wird wiederum die eindeutige Stammzahl S (128 bit) als Basis-Identifier herangezogen.

- Neben der Stammzahl S muss auch die Bereichskennung BK in die Berechnung des bPK einfließen.

- Da die Bereichskennung BK aus maximal 5 Großbuchstaben besteht, kann sie mittels log2(265) = 24 bit codiert werden.

- Zieht man von 160 bit das Bit b für die Codierung der y-Koordinate, 24 bit für die codierte Stammzahl und 128 bit für die Stammzahl ab, so bleiben 7 bit, welche für einen Randomizer r genutzt werden können. Der Randomizer wird wahlweise durch einen echten Zufallsgenerator (Random Number Generator – RNG) oder einen Generator für pseudozufällige Zahlen (Pseudo-Random Number Generator – PRNG) für jeden Ableitungsvorgang frisch erzeugt.

- Das bereichsspezifische Personenkennzeichen wird somit wie folgt berechnet: bPK = PC(SM(DESk(S||BK)||r)) mit |r| = 7 und k = msb56(H(r)), wobei zunächst zur Verschlüsselung der DES (Data Encryption Standard) genutzt wird und abschließend die ECC-Skalar-Multiplikation SM (mit einem systemweit fixen Punkt P) und anschließender Point-Compression PC durchgeführt wird. Details zu den verwendeten kryptographischen Mechanismen sind in [Menezes 1996] und [Hankerson 2004] zu finden.

2.1.

Alternative 1: kompaktere Codierung der Bereichskennzeichen ^

2.2.

Alternative 2: Direkte Nutzung der Basiszahl B (gesetzlich in Österreich nicht zulässig) ^

2.3.

Wirtschaftsbereichsspezifische Personenkennzeichen ^

3.

Zusammenfassung ^

4.

Literatur ^

Dobbertin H., Bosselaers, A., Preneel, B.: RIPEMD-160: A Strengthened Version of RIPEMD, in Gollmann, D.: Proceedings of Fast Software Encryption (FSE), Springer-Verlag, S. 71-82, (1996).

EGovG: Bundesgesetz über Regelungen zur Erleichterung des elektronischen Verkehrs mit öffentlichen Stellen (E-Government-Gesetz - E-GovG), StF: BGBl. I Nr. 10/2004 (Fassung vom 15.1.2012).

E-Gov-BerAbgrV: Verordnung des Bundeskanzlers, mit der staatliche Tätigkeitsbereiche für Zwecke der Identifikation in E-Government-Kommunikationen abgegrenzt werden (E-Government-Bereichsabgrenzungsverordnung – E-Gov-BerAbgrV), StF: BGBl. II Nr. 289/2004 (Fassung vom 15.1.2012).

Hankerson, D., Menezes, A.J., Vanstone, S.A.: Guide to Elliptic Curve Cryptography, Springer-Verlag (2004).

Hollosi, A., Hörbe, R.: Bildung von Stammzahl und bereichsspezifischem Personenkennzeichen (bPK), Bundeskanzleramt Österreich, Stabstelle IKT-Strategie des Bundes (SZ-bPK-Algo V1.1.1) (2007).

Menezes, A.J., Vanstone, S.A., Van Oorschot, P.C.: Handbook of Applied Cryptography, CRC Press (1996).

National Institute of Standards and Technology (NIST): SKIPJACK and KEA Algorithm Specifications, ver. 2 (1998).

National Institute of Standards and Technology (NIST): FIPS Publication 180-1: Secure Hash Standard (SHA) (1995).

Schartner, P.: Random but system-wide unique unlinkable Parameters, JIS – Journal of Information Security, Vol.3, No.1, Jänner 2012, ISSN Print: 2153-1234, ISSN Online: 2153-1242, (http://www.scirp.org/journal/jis, DOI: 10.4236/jis.2012.31001) (2012a).

Schartner, P.: Unique Domain-Specific Citizen Identification for E-Government Applications, In Proceedings of “The 6th International Conference on Digital Society 2012 (ICDS)”, 30 Jänner – 4 Februar 2012, Valencia, Spanien, in Druck (2012b).

SigG: Bundesgesetz über elektronische Signaturen (Signaturgesetz – SigG), StF: BGBl. I Nr. 190/1999 (Fassung vom 15.1.2012).

SigV: Verordnung des Bundeskanzlers über elektronische Signaturen (Signaturverordnung 2008 – SigV 2008), StF: BGBl. II Nr. 3/2008 (Fassung vom 15.1.2012).