1.

Einleitung ^

2.

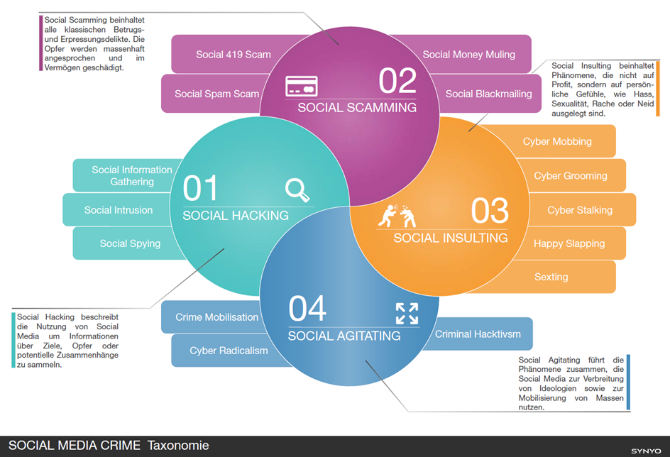

Taxonomie zur Klassifizierung von Social Media Crime ^

3.

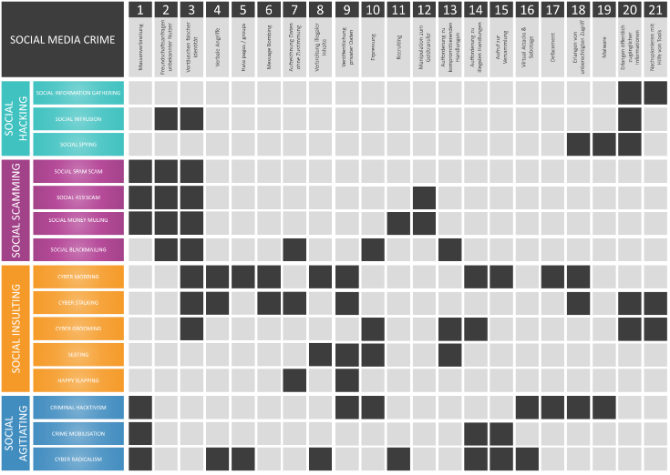

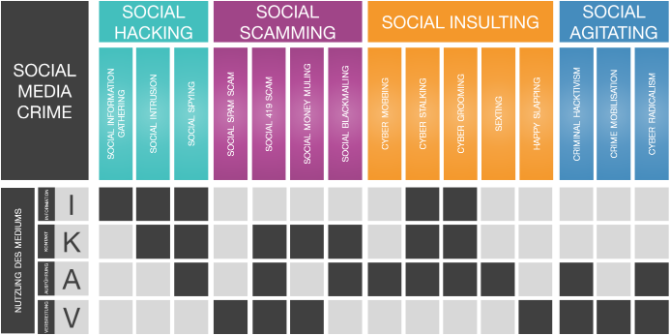

Social Media Crime Framework und Aktionsraster ^

Bezogen auf die identifizierten Phänomene im Bereich Social Media Crime wurde zur detaillierten Darstellung des Nutzungsverhaltens eine Gliederung gemäß folgender vier Verwendungsformen vorgenommen:

Informationsmedium (I): Social Media werden genutzt, um Informationen über eine Person/Gruppe /Bewegung/Organisation etc. zu erhalten.

Kontaktmedium (K): Social Media werden genutzt, um in Kontakt mit einer Person/Gruppe /Bewegung/Organisation zu treten.

Ausführungsmedium (A): Social Media werden genutzt, um Straftaten zu begehen.

Verbreitungsmedium (V): Social Media werden genutzt, um Informationen an einen möglichst breiten Personenkreis zu verteilen.

4.

Ergebnisse aus rechtlicher Sicht ^

Weiters wurde durch die Studie deutlich, dass die Definition der gefährlichen Drohung in § 74 Abs. 1 Z 5 StGB zu eng ist. Eine gefährliche Drohung liegt demnach nur vor, wenn mit der Verletzung bestimmter, dort taxativ aufgezählter Rechtsgüter (Verletzung am Körper, Freiheit, Ehre, Vermögen) gedroht wird. In sozialen Medien wird – oftmals in Kombination mit anderen Phänomenen wie Cybermobbing oder Cyberstalking – die Verletzung anderer Rechtsgüter in Aussicht gestellt. Eine Drohung, intime Details zu veröffentlichen, ist bspw. derzeit strafrechtlich nicht relevant, wenn diese Details keine ehrrührigen Umstände betreffen, was bei Krankheiten oder der sexuellen Orientierung oftmals nicht der Fall ist.6 Ebenso erscheint – entgegen der aktuellen Rechtsprechung des OGH7 – die Drohung, Nacktbilder einer Person zu veröffentlichen, nicht in jedem Fall eine Drohung mit der Verletzung des Rechtsguts Ehre zu beinhalten. Vielmehr ist damit jedenfalls eine Verletzung der Privatsphäre angedroht, die aber derzeit nicht unter § 74 Abs. 1 Z 5 StGB fällt. Es wird daher im Projektbericht vorgeschlagen, das Rechtsgut Privatsphäre in den Rechtsgüterkatalog des § 74 Abs. 1 Z 5 StGB aufzunehmen oder alternativ dazu diesen Katalog gänzlich zu streichen.8

Viele der analysierten Fälle betreffen den Missbrauch von Bildaufnahmen in sozialen Netzwerken. Damit sind auch Phänomene wie das sog. «Happy Slapping» angesprochen. Der Bildnisschutz ist im österreichischen Strafrecht verhältnismäßig schwach ausgeprägt. So ist die unbefugte Bildaufnahme strafrechtlich gar nicht erfasst. Die unerlaubte Verwendung und Verbreitung von Bildaufnahmen setzt nach § 51 Datenschutzgesetz (DSG) u.a. voraus, dass die Bilder zuvor widerrechtlich verschafft oder aufgrund der berufsmäßigen Stellung erlangt wurden.9 Die Studie schlägt vor, einen eigenen Straftatbestand zu schaffen, der sowohl das Herstellen als auch das Verbreiten von den höchstpersönlichen Lebensbereich betreffenden Bildaufnahmen (Bilder des unbekleideten Körpers, Kontext zu Sexualleben oder Gesundheitszustand) strafrechtlich erfasst. Zudem wird ein Tatbestand empfohlen, der das Phänomen «Happy Slapping» eigens erfassen soll.10 Alternativ dazu wird vorgeschlagen, den Anwendungsbereich des § 51 DSG auf all diese Phänomene zu erweitern.

Im Bereich des Social Scammings hat die rechtliche Fallanalyse gezeigt, dass die Definition der unbaren Zahlungsmittel in § 74 Abs. 1 Z 10 StGB viele neue Zahlungsmodalitäten im Internet nicht ausreichend erfasst. Unbare Zahlungsmittel sind nach geltendem Recht nur körperliche Zahlungsmittel. Zahlungsvorgänge im Internet kommen aber vielfach mit den Daten eines unbaren Zahlungsmittels aus (Kreditkartendaten) bzw. sind losgelöst von solchen körperlichen Zahlungsmitteln (z.B. e-money, Pay-Safe-Codes etc.). Um das Ausspähen und den Missbrauch solcher «unbarer Zahlungsdaten» – parallel zu den unbaren Zahlungsmitteln in den §§ 241a ff. StGB – strafrechtlich zu erfassen, wird eine Erweiterung der Definition in § 74 Abs. 1 Z 10 StGB vorgeschlagen.12

5.

Fazit und Ausblick ^

Peter Leitner, Head of Research and Development, SYNYO GmbH, Otto-Bauer-Gasse 5/14, 1060 Wien, AT, peter.leitner@synyo.com; http://www.synyo.com

Farsam Salimi, Wissenschaftlicher Mitarbeiter, Austrian Center for Law Enforcement Sciences (ALES), Universitätsassistent (Post-Doc), Institut für Strafrecht und Kriminologie, Universität Wien, Schenkenstraße 4, 1010 Wien, AT, farsam.salimi@univie.ac.at; http://ales.univie.ac.at/

Leopold Löschl, Leiter Cybercrime-Competence-Center C4, Bundeskriminalamt (.BK), Josef-Holaubek-Platz 1, 1090 Wien, AT, leopold.loeschl@bmi.gv.at; http://www.bmi.gv.at/cms/bk/

- 1 Leitner, 2013, Social Media Crime: Towards a Common Understanding of an Emerging Phenomenon. Proceedings of the IADIS International Conference Internet Technologies & Society 2013, Kuala Lumpur, Malaysia, 29. November–1. Dezember 2013, IADIS Press, pp. 119–124.

- 2 Vgl. Weiss/Jäger/Leitner, 2014. A Flexible Categorization Model for Contemporary Crime Types in Social Media. In Proceedings of the IADIS WWW/Internet Conference 2014, Porto, Portugal, 25.–27. Oktober 2014, IADIS Press, pp. 391–393.

- 3 Siehe http://www.klicksafe.de/themen/kommunizieren/cyber-mobbing/cyber-mobbing-was-ist-das/ aufgerufen: 3. Februar 2015.

- 4 Vgl. Bundesministerium für Inneres – Bundeskriminalamt, 2013. Schutz vor Grooming. Abrufbar unter: http://www.bmi.gv.at/cms/BK/presse/files/Prventionstipps_Grooming.pdf aufgerufen: 3. Februar 2015.

- 5 Dieser Vorschlag findet sich schon bei Reindl-Krauskopf, Cyberstrafrecht im Wandel, ALES-Tagung 2014 (in Druck). Ein ähnlich formulierter Vorschlag wurde auch in der Arbeitsgruppe zum StGB 2015 diskutiert, unterscheidet sich vom hier vorgelegten aber durch die Art der Bezugnahme auf die Cyberwelt (im Wege der Telekommunikation oder durch ein Computersystem); abrufbar unter: http://www.parlament.gv.at/PAKT/VHG/XXV/III/III_00104/imfname_366604.pdf aufgerufen: 3. Februar 2015.

- 6 Vgl OGH 23. Februar 2014, 12 Os 90/13x = Schmoller, JBl 2014, 33; Anzenberger/Sprajc, ÖJZ 2014/49 [Anm.]; Birklbauer/Oberlaber, Drohungen mit Verletzungen der Privatsphäre im straffreien Raum?, JSt 2014, 26 f.; Smutny, juridikum 2014, 168 f. [Anm.].

- 7 OGH 3. Juli 2014, 12 Os 56/14y = JBl 2015 (in Druck) mit krit. Anm. Salimi; 25. September 2014, 12 Os 52/14k; anders noch OGH 23. Februar 2014, 12 Os 90/13x.

- 8 Dieser Vorschlag wurde auch von der Arbeitsgruppe zum StGB 2015 aus denselben Überlegungen, wie sie oben dargelegt wurden, erstattet (Bericht unter: http://www.parlament.gv.at/PAKT/VHG/XXV/III/III_00104/imfname _366604.pdf aufgerufen: 3. Februar 2015).

- 9 Näher Salimi, WK2 § 51 DSG Rz 21 ff.

- 10 Dieser Vorschlag findet sich auch bei Reindl-Krauskopf, Cyberstrafrecht im Wandel, ALES-Tagung 2014 (in Druck).

- 11 Diese Varianten wurden auch in der Arbeitsgruppe StGB 2015 diskutiert, Bericht unter: http://www.parlament.gv.at/PAKT/VHG/XXV/III/III_00104/imfname_366604.pdf aufgerufen: 3. Februar 2015).

- 12 Auch die Arbeitsgruppe zum StGB 2015 hat dieses Problem erkannt, allerdings keine Erweiterung der Legaldefinition, sondern einen Tatbestand hinsichtlich des Ausspähens von Zahlungsdaten vorgeschlagen (Bericht unter: http://www.parlament.gv.at/PAKT/VHG/XXV/III/III_00104/imfname_366604.pdf aufgerufen: 3. Februar 2015).