1.

Einleitung ^

2.

Beschreibung der Aktenregistrierung in der Justiz ^

2.1.

Vorgang ^

Die wesentlichen Schritte der Aktenregistrierung sind wie folgt:

- Eingang eines verfahrenseinleitenden Geschäftsvorfalls bei der Eingangsgeschäftsstelle

Die Feststellung der Zuständigkeit erfolgt nach dem Geschäftsverteilungsplan (GVP). Nach § 21e GVG wird der GVP bei jedem Gericht vom Präsidium für ein Geschäftsjahr im Voraus beschlossen. Hierbei muss gewährleistet werden, dass das Gebot des gesetzlichen Richters gemäß Art. 101 Abs. 1 S. 2 GG und § 16 GVG nicht verletzt wird. Einzelne Sachen müssen also auf Grund allgemeiner und vorab festgelegter Merkmale an den berufenen Richter gelangen.1 Es soll so die Einflussnahme auf die Zuweisung des zuständigen Richters verhindert werden.

- Weitergabe des Geschäftsvorfalls zu der zuständigen Geschäftsstelle des berufenen Richters und Bildung der Akte

Verfahrenseinleitende Geschäftsvorfälle sind grundsätzlich unter einer Nummer nach einer gegebenen Systematik zu registrieren. Schriftstücke, die die gleiche Angelegenheit betreffen, sind zu Akten zu vereinigen2. Die Geschäftsstelle hat die Verantwortung über den Verbleib der Akten, da sie diesen nachzuweisen hat und jederzeit feststellen können muss.3

- Weitergabe der Akte an den zuständigen Richter.

2.2.

Gestaltungsfreiheit der Geschäftsverteilung ^

- die Anfangsbuchstaben des Beklagten bzw. Angeklagten,

- die Sachgebiete,

- der räumliche Bereich (Wohnsitz der Parteien)

- Eingangsnummern

2.3.

Beteiligte Akteure mit Aktenzugriff ^

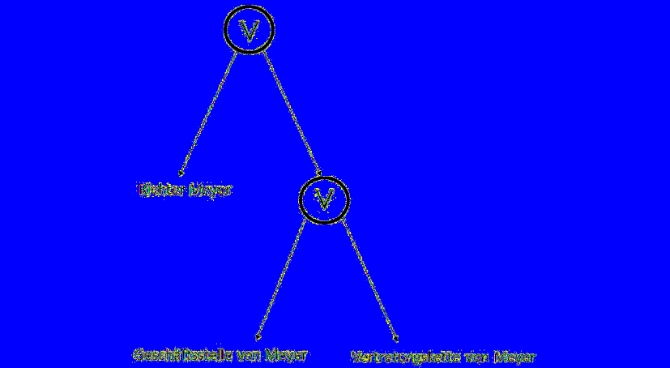

- Zuständiger Richter

- Bei Nichtverfügbarkeit des zuständigen Richters dessen Vertreter gemäß der festgelegten Vertretungskette nach GVP

- Urkundsbeamte der zuständigen Geschäftsstelle

3.

Attributbasierte Kryptographie ^

3.1.

KP-ABE ^

3.2.

CP-ABE ^

Bei Ciphertext-Policy-ABE9 (CP-ABE) beschreiben die Attribute Eigenschaften oder Rollen der beteiligten Teilnehmer des Verfahrens. Attribute könnten sich beispielsweise auf die Behörde, Abteilung, Region, Funktion, Dienstgrad, Qualifikation, Wohnort usw. der beteiligten Personen beziehen. Die Policy ist den Daten zugeordnet. Der Schlüsselerzeuger hat hier also die Aufgabe, diese Attribute durch Ausstellung eines entsprechenden Schlüssels zu bestätigen. Wer Daten verschlüsselt, muss beschreiben, welche Attribute oder Attributkombinationen zum Zugriff auf die Daten berechtigen.

3.3.

Policy ^

4.

Einsatzmöglichkeiten attributbasierter Kryptographie in der Justiz ^

- Bei der Anlage einer Akte wird diese unter Verwendung eines symmetrischen Verschlüsselungsverfahrens mit einem zufällig gewählten Schlüssel verschlüsselt. Bei späteren Ergänzungen der Akte wird dieser Vorgang wiederholt.

- Der Schlüssel aus Schritt 1 wird mittels des Public-Key-Verfahrens – jeweils einzeln – mit den öffentlichen Schlüsseln aller Zugriffsberechtigten verschlüsselt. Das Ergebnis der Operation wird der elektronischen Akte hinzugefügt.

- Um die Akte zu lesen, entschlüsselt der Zugriffsberechtigte zunächst mit seinem privaten Schlüssel den Schlüssel aus Schritt 1 und mit diesem die Akte.

- Soll später eine weitere Person die Zugriffsberechtigung erhalten, muss ebenfalls ein Zugriffsberechtigter – denkbar wäre hier etwa die Geschäftsstelle des Gerichts – den Schlüssel aus Schritt 1 entschlüsseln und mit dem öffentlichen Schlüssel des neu Zugriffsberechtigten neu verschlüsseln.

4.1.

Schlüsselgenerierung ^

4.2.

Wahl des Verfahrens der attributbasierten Kryptographie ^

4.2.1.

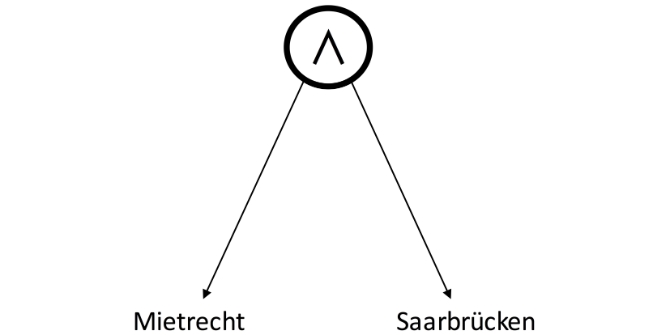

Attribute der Akte (KP-ABE) ^

4.2.2.

Attribute des Teilnehmers (Richters) (CP-ABE) ^

4.2.3.

Gemeinsame Eigenschaften ^

4.3.

Änderungen des GVP ^

Wird ein bestehendes System behalten, kann es dennoch zu Verschiebungen von Zuständigkeiten kommen. So müssen beispielsweise einzelne Personen aufgrund neuer Zuständigkeiten auch neue Schlüssel erhalten, die jedoch nur für die neuen Fälle und nicht alte Akten gelten. Dies könnte durch zeitlich terminierte Attribute behoben werden, wie «Mietsache 2016». Um das bestmögliche Vorgehen zum Umgang mit dieser Dynamik herauszuarbeiten, besteht aber noch weiterer Forschungsbedarf.

4.4.

Außerplanmäßiger und externer Zugriff ^

5.

Fazit ^

7.

Literatur ^

Attrapadung, Nuttapong, Dual System Encryption via Doubly Selective Security: Framework, Fully Secure Functional Encryption for Regular Languages, and More. In Nguyen, Phong Q./Oswald, Elisabeth (Hrsg.), Advances in Cryptology – EUROCRYPT 2014, Proceedings, Band 8441 der Reihe Lecture Notes in Computer Science, Springer, Berlin/Heidelberg 2014, S. 557–577.

Bethencourt, John/Sahai, Amit/Waters, Brent, Ciphertext-policy attribute-based encryption. In IEEE Symposium on Security and Privacy, Proceedings, Band 2848, IEEE, Berkley 2007, S. 321–334.

BVerfG, Verfassungswidrigkeit des Ausschluss des Umgangsrechts eines nichtehelichen Vaters, 2005, NJW, S. 2689.

Rouselakis, Yannis/Waters, Brent, Practical constructions and new proof methods for large universe attribute-based encryption, ACM Conference on Computer and Communications Security 2013, S. 463–474.

Selder, Johannes, Das Bundesverfassungsgericht und der gesetzliche Richter, 2011, ZRP, S. 164–166.

Sorge, Christoph/Gruschka, Nils/Lo Iacono, Luigi, Sicherheit in Kommunikationsnetzen, Oldenbourg, München 2013.

Zimmermann, Walter, GVG § 21e. In Rauscher, Thomas/Krüger, Wolfgang (Hrsg.), Münchener Kommentar zur ZPO, 4. Auflage, München 2013, Rn. 11–15.

- 1 Selder, Das Bundesverfassungsgericht und der gesetzliche Richter, 2011, ZRP, S. 165; BVerfG, Verfassungswidrigkeit des Ausschluss des Umgangsrechts eines nichtehelichen Vaters, 2005, NJW, S. 2689.

- 2 Für das Beispiel des Saarlandes siehe § 3 Abs. 1. S. 1 der Saarländischen Aktenordnung (AktO-Saarland).

- 3 § 5 Abs. 1 S. 1 AktO-Saarland.

- 4 Zimmermann, GVG § 21e. In Rauscher, Thomas/Krüger, Wolfgang (Hrsg.), Münchener Kommentar zur ZPO, 4. Auflage, München 2013, Rn. 15.

- 5 Zimmermann, GVG § 21e. In Rauscher, Thomas/Krüger, Wolfgang (Hrsg.), Münchener Kommentar zur ZPO, 4. Auflage, München 2013, Rn. 11.

- 6 Zimmermann, GVG § 21e. In Rauscher, Thomas/Krüger, Wolfgang (Hrsg.), Münchener Kommentar zur ZPO, 4. Auflage, München 2013, Rn. 11.

- 7 Attrapadung, Dual System Encryption via Doubly Selective Security: Framework, Fully Secure Functional Encryption for Regular Languages, and More. In Nguyen/Oswald (Hrsg.), Advances in Cryptology – EUROCRYPT 2014, Proceedings, Band 8441 der Reihe Lecture Notes in Computer Science, Springer, Berlin/Heidelberg 2014, S. 557–577.

- 8 Rouselakis/Waters, Practical constructions and new proof methods for large universe attribute-based encryption, ACM Conference on Computer and Communications Security 2013, S. 463–474.

- 9 Bethencourt/Sahait/Waters, Ciphertext-policy attribute-based encryption. In IEEE Symposium on Security and Privacy, Proceedings, Band 2848, IEEE, Berkley 2007, S. 321–334; Rouselakis/Waters, Practical constructions and new proof methods for large universe attribute-based encryption, ACM Conference on Computer and Communications Security 2013, S. 463–474.

- 10 Sorge/Gruschka/Lo Iacono, Sicherheit in Kommunikationsnetzen, Oldenbourg, München 2013, S. 50 f.