Der vertrauliche Umgang mit Informationen der Mandanten ist selbstverständliche Basis des Anwaltsberufs. Die Verschwiegenheitspflicht ist im Berufsrecht (§ 2 BORA, § 43 BRAO) beschrieben, das Offenbaren von Mandantengeheimnissen durch § 203 StGB unter Strafe gestellt: Wer als Rechtsanwalt ohne Einwilligung Informationen preisgibt, die er von Mandanten erhält, riskiert eine Geld- oder Freiheitsstrafe. Schon das Vorliegen eines Mandatsverhältnisses ist vertraulich. Es ist umstritten, wäre aber folgerichtig, auch die Nutzung unsicherer Kommunikationskanäle nach diesen Grundsätzen zu beurteilen – unabhängig von Sanktionen sollte ein bestmöglicher Schutz der Kommunikationsinhalte für jeden Anwalt selbstverständlich sein. Obwohl Verfahren zur sicheren elektronischen Kommunikation schon lange existieren, werden sie in der Anwaltschaft kaum eingesetzt (vgl. für einen Überblick [Sorge 2016]). Mag sich durch Einwilligung des Mandanten eine rechtliche Lösung finden lassen, ist dieser Zustand doch zumindest unbefriedigend. Der vorliegende Beitrag stellt daher eine technische Lösung für die einfache und dennoch abhörsichere Mandantenkommunikation vor.

2.

Elektronische Kommunikation: State of the Art ^

Einen wirksamen Schutz hinsichtlich der Inhaltsdaten bietet der Einsatz von Ende-zu-Ende-Verschlüsselung: Kommunikationsinhalte werden schon auf den Geräten der Kanzlei / der Mandanten so verschlüsselt, dass sie nur von der Gegenseite entschlüsselt werden können. Verschlüsselte E-Mails sind vor Ausspähen auf dem Übertragungsweg und vor späterem Datendiebstahl über den speichernden Mailserver geschützt. Die technischen Verfahren (S/MIME [Ramsdell/Turner 2010], PGP/MIME [Elkins et al. 2001]) existieren (in ersten Versionen) seit Mitte der 90er und gelten als sicher. Erlaubt man die Offenlegung von Kommunikationsbeziehungen, sind sie zur sicheren Mandantenkommunikation geeignet.

3.

Idee und Ziel ^

3.1.

Anforderungen ^

Zugleich ist die Sicherheit des Systems essentiell: Technische Maßnahmen sollen sicherstellen, dass die Vertraulichkeit von Kommunikationsbeziehungen und -inhalten sogar gewährleistet ist, wenn der Betreiber der technischen Infrastruktur Opfer eines Datendiebstahls wird. Um das zu erreichen, sollen Klartextdaten ausschließlich im Browser der Kanzlei bzw. berechtigter Mandanten verarbeitet werden. Vor jeder Übertragung an die Webplattform sollen sie so verschlüsselt werden, dass nur berechtigte Nutzer sie entschlüsseln können.

3.2.

Sicherheitsmodell ^

Für die Festlegung der Sicherheitsgarantien unterscheiden wir zwischen vier Parteien, die mit dem System interagieren: Ein primärer Infrastrukturbetreiber kümmert sich um die Einrichtung und den Betrieb der Webplattform, ein sekundärer Infrastrukturbetreiber (wir unterscheiden zwischen primärem und sekundärem Infrastrukturbetreiber, da für beide geringfügig unterschiedliche Anforderungen gelten; in der Praxis kann ein einzelner Anbieter auch beide Rollen einnehmen) übernimmt den Versand optionaler E-Mail-Benachrichtigungen; Kanzleimitarbeiter und Mandanten schließlich verwenden die Plattform zur Verwaltung von Akten und zur Kommunikation untereinander. Es wird vorausgesetzt, dass Kanzleimitarbeiter vollständig und die Infrastrukturbetreiber eingeschränkt vertrauenswürdig sind.

Kanzleimitarbeiter und Mandanten sind die einzigen Parteien, die Zugriff auf weitere Daten / Metadaten erhalten: Kanzleimitarbeiter erhalten vollständigen Zugriff auf alle Daten, Metadaten und Zugriffsdaten – ausgenommen ist nur das Lesen anderer Nutzer eigenständig festgelegter Passwörter. Entsprechend wird vorausgesetzt, dass Kanzleimitarbeiter nur über abgesicherte, funktionierende Systeme auf die Plattform zugreifen und ihre Zugangsdaten nicht in unbefugte Hände geraten. Mandanten erhalten Zugriff auf Akten, für die ihnen zuvor Zugriff durch einen Kanzleimitarbeiter eingeräumt wurde. Für die Einhaltung der Sicherheitsgarantien setzen wir lediglich ein sicheres, symmetrisches Verschlüsselungsverfahren voraus.

4.

Technisches Konzept ^

4.1.

Nutzer-Login ^

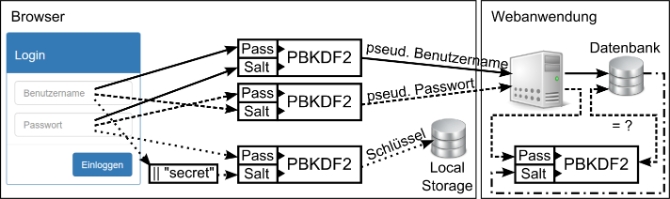

Um dieses Problem zu umgehen, verwenden wir die Funktion PBKDF2 wie in Abb. 1 dargestellt zusätzlich bereits im Browser des Nutzers beim Ausfüllen des Login-Formulars, um aus den Zugangsdaten zwei pseudonyme Werte abzuleiten, die an ihrer Stelle übermittelt werden. So wird nicht nur sichergestellt, dass Angreifer in der Datenbank gespeicherte Passwörter nicht zurückrechnen können – dies gilt sowohl für das vom Nutzer eingegebene als auch das pseudonyme Passwort; auch die Prüfung einzelner Benutzernamen auf Existenz ist einem Angreifer nicht möglich, solange er nicht auch Kenntnis des zugehörigen Passworts hat.

4.2.

Vertrauliche Formulare ^

4.3.

Schlüsselmanagement ^

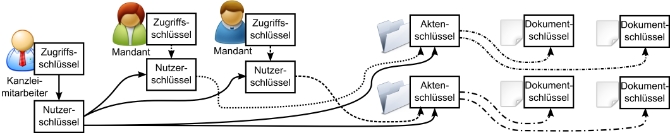

Wie beschrieben ordnen wir jedem Objekt einen zufällig generierten Schlüssel zu, den wir zur Verschlüsselung seiner Metadaten verwenden, und machen ihn zugreifbar, indem wir ihn mit einem Nutzern bekannten Zugriffsschlüssel verschlüsselt ablegen. Der aus den Zugangsdaten eines Nutzers abgeleitete Zugriffsschlüssel (vgl. Abschnitt 4.1.) wird dabei nicht direkt genutzt, sondern wir verwenden eine Hierarchie aus sog. Cryptographic Links [Grolimund et al. 2006], die in Abb. 2 dargestellt ist. Um eine einfache Passwortänderung zu gewährleisten, verschlüsselt der aus den Zugangsdaten eines Nutzers abgeleitete Zugriffsschlüssel nur einen langlebigen Nutzerschlüssel, der im Browser der Kanzlei generiert wird.2 Dieser Schlüssel dient als Zugriffsschlüssel für andere Schlüssel wie Aktenschlüssel, die ihrerseits Zugriff auf Schlüssel (und damit auch Metadaten) ihrer enthaltenen Dokumente ermöglichen. Kanzleinutzer erhalten Zugriff auf die Nutzerschlüssel ihrer Mandanten, um auf deren Metadaten (Namen, E-Mail-Adressen) zugreifen zu können.

4.4.

E-Mail-Benachrichtigungen ^

5.

Software ^

6.

Diskussion ^

7.

Literatur ^

Borges, Georg, Kapitel 3. Datenschutzrechtliche Aspekte des Cloud Computing § 6 (Einführung). In: Borges, Georg/Meents, Jan Geert (Hrsg.): Cloud Computing, C.H. Beck, München 2016.

Dierks, Tim/Rescorla, Eric, The Transport Layer Security (TLS) Protocol. RFC 5246, 2008.

Digital Bazaar, Inc., GitHub – digitalbazaar/forge: A native implementation of TLS in Javascript and tools to write crypto-based and network-heavy webapps, https://github.com/digitalbazaar/forge (alle Internetquellen aufgerufen am 10. Januar 2017).

Django Software Foundation, Django, https://www.djangoproject.com/.

Elkins, Michael/Del Torto, Dave/Levien, Raph/Roessler, Thomas, MIME Security with OpenPGP. RFC 3156, 2001.

Grolimund, Dominik/Meisser, Luzius/Schmid, Stefan/Wattenhofer, Roger, Cryptree: A Folder Tree Structure for Cryptographic File Systems. In: Proceedings of SRDS ’06, 2006, S. 189–198.

Hahn, Florian/Kerschbaum, Florian, Searchable Encryption with Secure and Efficient Updates. In: Proceedings of the 2014 ACM SIGSAC Conference on Computer and Communications Security (CCS ‘14), 2014, S. 310–320.

Kaliski, Burt, PKCS #5: Password-Based Cryptography Specification Version 2.0. RFC 2898, 2000.

Ptacek, Thomas, Javascript Cryptography Considered Harmful, https://www.nccgroup.trust/us/about-us/newsroom-and-events/blog/2011/august/javascript-cryptography-considered-harmful/, 2011.

Ramsdell, Blake/Turner, Sean, Secure/Multipurpose Internet Mail Extensions (S/MIME) Version 3.2 Message Specification. RFC 5751, 2010.

Sorge, Christoph, Sicherheit der Kommunikation zwischen Rechtsanwalt und Mandant. In: NJW (Sonderbeilage: Das besondere elektronische Anwaltspostfach und elektronischer Rechtsverkehr), Nr. 38, 2016, S. 20–22.

- 1 Die Autoren sind Gesellschafter der SOLE Software GmbH, die Werkzeuge für sichere Kommunikation entwickelt.

- 2 Nach Einrichtung der Plattform durch einen externen Dienstleister erhält die Kanzlei von ihm vorläufige Zugangsdaten. Die Generierung ihres Nutzerschlüssels erfolgt im Rahmen einer obligatorischen Passwortänderung bei Erstanmeldung. Bei Mandanten erfolgt die Schlüsselgenerierung während der Anlegung durch den Kanzleimitarbeiter.

- 3 Dies führt zu einer Einschränkung, die für Anwaltskanzleien akzeptabel scheint: Hat eine Akte mehrere Mandanten, kann nach Dokumentupload durch einen Mandanten nur die Kanzlei sofort benachrichtigt werden. Andere Mandanten erhalten die Benachrichtigung, sobald die Kanzlei reagiert oder sich aus anderen Gründen eingeloggt hat.