1.

Grundbausteine der Verwaltung ^

2.

Prozesse und Dokumente ^

2.1.

Anforderungen an Dokumente ^

Ein weiterer Sicherheitsaspekt ist die Beglaubigung, die Identität der Person mit jener der Unterschrift feststellt. Diese Prozeduren sind im Papierfall notwendig, da eine Prüfung der Unterschrift nur bei Vorliegen eines Vergleichsmusters möglich ist und – wie der Fall des Unterschriftautomaten zur Unterzeichnung des Patriot Act1 gezeigt hat – auch nur in sehr eingeschränkter Form, selbst, wenn graphologische Gutachten erstellt werden. Die Zeugenschaft bei der Unterschrift auf Papier hat demnach eine wesentliche Funktion.

- Technologische Qualität: Die Qualität und die Art der Anwendung der Algorithmen muss Eigenschaften aufweisen, die ein Wiederholen bzw. Anwenden auf andere Daten ausschließt. Diese Anforderung trifft die Schlüssellängen und kryptographischen Algorithmen4.

- Sicherung des Geheimnisses: Es muss vorzugsweise technisch – dies ist bei qualifizierten Signaturen auch vorgeschrieben – sichergestellt sein, dass ein Durchsickern des der Kryptographie zugrundeliegenden Geheimisses nicht möglich ist5.

- Die Person, der eine elektronische Signatur durch technische Mittel – Wissen und Besitz6 – zugeordnet ist, gibt diese Mittel nicht an Andere weiter. Diese Voraussetzung ist in einem gewissen Masse auch bereits in der Papierwelt existent, wie das zitierte Beispiel des Unterschriftenautomaten zeigt oder auch durch Blanko-Unterschriften verletzt wäre.

3.

Natürliche und nicht natürliche Personen ^

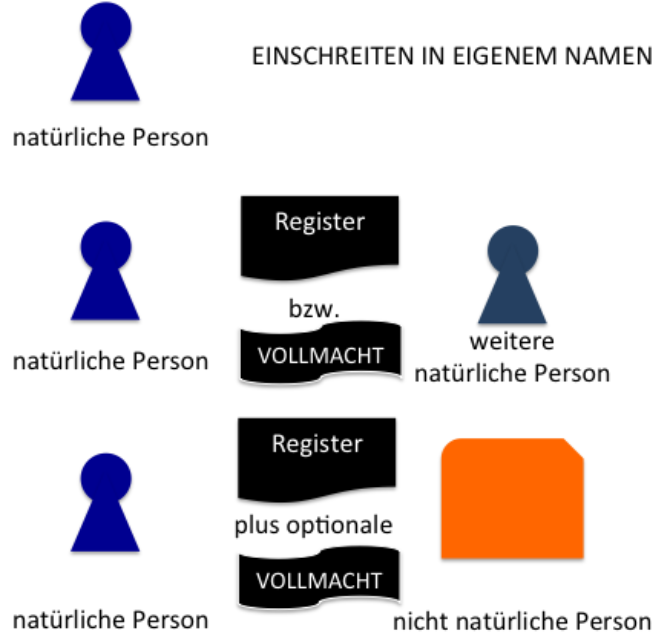

In der angreifbaren Welt ist die Trennung dieser beiden Begriffe augenscheinlich, da nur natürliche Personen auftreten können und nicht natürliche Personen eben zwangsläufig durch solche vertreten werden müssen. Erst durch das vorhin erwähnte «Weitergabeargument» kann man im elektronischen Fall theoretisch auch einer nicht natürlichen Person die Funktionen Identifikation und Signatur zuordnen. Bei genauerer Betrachtung ist allerdings das «Weitergeben» der Authentifizierungsmechanismen ebenfalls als eine Form einer Vollmacht anzusehen. Eine allerdings relativ ungünstige Form, da diese die tatsächlich einschreitende natürliche Person verdeckt und daher eine Prüfung, ob die Person zu Recht einschreitet oder eine Befugnis dafür eben nicht vorliegt, nicht mehr möglich ist. In der nachfolgenden Abhandlung wird von nicht natürlichen Personen gesprochen und nicht der Begriff der juristischen Person verwendet, da ersterer etwas weiter greift (vgl. auch E-GovG13).

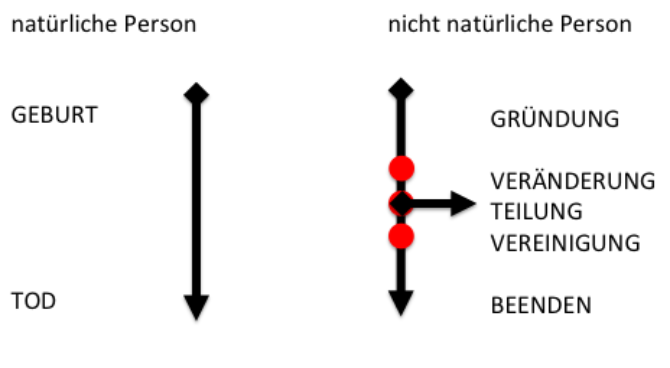

Wie aus der vorhergehenden Skizze ersichtlich, sind nicht natürliche Personen wesentlich dynamischer zu sehen und zeigen weder in ihrer Art, noch in der Zuordnung von natürlichen Personen zu diesen eine dauerhafte Situation.

Insgesamt entsteht damit ein Bild des Einschreitens bzw. der Identifikation, wie nachfolgend dargestellt. Die Unterschrift bleibt – wie auch in der Papierwelt – der natürlichen Person zugeordnet und vorbehalten. Elektronische Signaturen neben der qualifizierten Signatur16 sind dabei als technische Sicherung der Ausfertigung ähnliche einem Firmenstempel etc. zu sehen, die bei aller technischen Güte eine besondere Regelung vertraglicher oder gesetzlicher Natur benötigen, um eine besondere Wirkung zu entfalten. Eine derartige besondere Wirkung wurde beispielsweise mit der Amtssignatur17 bzw. mit der Signatur aus Archiven18 der Justiz eingeräumt.

Im elektronischen Umfeld wird Identifikation in vielen Fällen mit den mit der Identität verbundenen Attributen vermengt bzw. verbunden. An dieser Stelle werden in vielen Fällen Datenschutzprobleme releviert. Daher sollte man die Trennung von Attributen und Identifikation in jedem Fall ermöglichen – auch dann wenn diese technisch gemeinsam auftreten z.B. bei der Kombination vom elektronisch ausgestatteten Personalausweis und der elektronischen Identifikation. Eine derartige Umsetzung könnte durchaus als «Datenschutz by Design» qualifiziert werden.

4.

Verwaltungslandschaften in Österreich ^

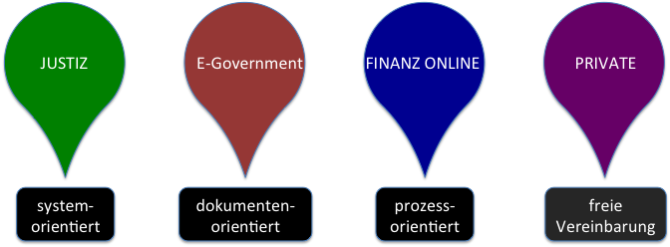

Österreich hat eine langjährige Erfahrung mit der Einführung von elektronischen Möglichkeiten in die Verfahren der Verwaltung. Generell wurden hier drei Ansätze seit den 90er Jahren verfolgt in der Justiz, in der Finanzverwaltung und in der allgemeinen Verwaltung. Um dabei auch rasch erfolgreich zu sein, waren diese Ansätze zu Beginn parallel entstanden und daher auch unterschiedlich und sind es in manchen Aspekten auch heute noch. Diese Situation entstand vor allem aus den unterschiedlichen Zugängen heraus.

- Signatur von ausgehenden Dokumenten: Diese sind zwar auf unterschiedlichen Gesetzesgrundlagen umgesetzt, doch ist das Resultat in allen angesprochenen Bereichen technisch gleich. Damit sind diese auch für den Benutzer zwar optisch unterschiedlich, aber praktisch ident, wodurch auch die allfällige Prüfung der Signaturen über eine gemeinsame Plattform beim Telekom Regulator erfolgen kann.

- Infrastruktur der elektronischen Identifikation: Auch hier sind die technischen Elemente gleichartig. Im Bereich der allgemeinen Verwaltung ist die «Bürgerkarte» als qualifizierte Methode der elektronischen Identifikation festgelegt und mit diesem Werkzeug kann unabhängig vom Anwendungsbereich auf Daten in der Verwaltung zugegriffen werden.

- Signatur von einkommenden Dokumenten: Die Gesetzeslage in Österreich sieht qualifizierte Signaturen in einer für jedermann erkennbaren und europaweit anerkannten Form vor. Für die übrigen Formen der Signatur von Bürgerinnen und Bürgern gibt es keinen Standard der Erkennung bzw. von Eigenschaften. Damit ist die Verwendung der gewöhnlichen Signatur sehr eingeschränkt.

- Zustellung von Dokumenten: Im Bereich der rechtswirksamen Zustellung folgen die drei genannten Bereiche unterschiedlichen gesetzlichen Rahmenbedingungen. Damit ist die Zusammenführung dieser Bereiche, obschon sie besondere Potentiale hat, langwieriger. Da sie sich aber aus der Sicht der Bürgerinnen und Bürger nicht wirklich unterscheiden, sind gemeinsame Plattformen der Zustellung äußerst wichtig, um Synergien auch in der Praxis umsetzen zu können. Für die Bereiche Justiz und allgemeine Verwaltung wurde dies durch die Übergänge zu und vom elektronischen Rechtsverkehr auch bereits vorangetrieben.

4.1.

eID und Signaturen in Europa ^

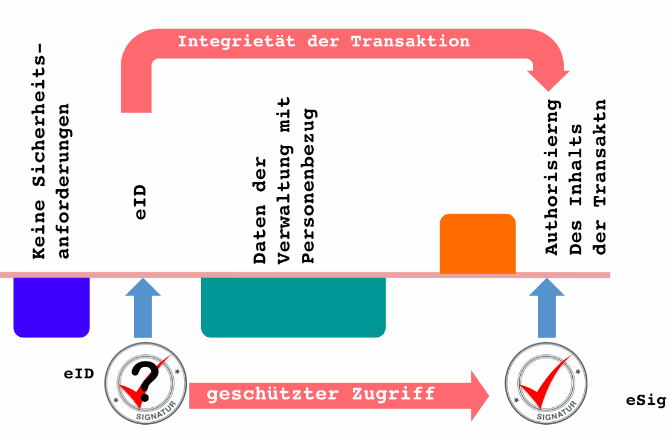

Es wurde bereits eingangs festgehalten, dass Identifikation und Signaturen in einem engen Zusammenhang stehen und deren Funktion daher auch oft vermischt werden. Daher wird hier noch einmal in einer Skizze die Funktion zusammengefasst.

4.2.

Cloud eID und mobile Geräte ^

- Derartige Geräte haben keine wirklich verwendbaren Schnittstellen für externe Gräte wie etwa Chipkartenleser.

- Derartige Geräte sind praktisch immer dem Internet und damit allfälligen Gefahren ausgesetzt.

- Ein Update aufgrund von sicherheitstechnischen Notwendigkeiten (Patches) ist zumindest zum heutigen Zeitpunkt nicht allgemein üblich und damit gibt es auch sehr viele Geräte mit technisch alten Systemen. Oft werden die Systeme überhaupt erst mit einer neuen Hardware erneuert und in vielen Fällen ist eine Kompatibilität neuer Systemversionen gar nicht im Interesse der Hersteller.

- Die Geräte sind oft ohne Bewusstwerden der Benutzer in Cloud Applikationen eingebunden und oft von diesen aus auch steuerbar.

- Mobile Geräte sind nur beschränkt anpassbar und die Nutzung der Systemfunktionen ist kaum einem Standard unterworfen.

5.

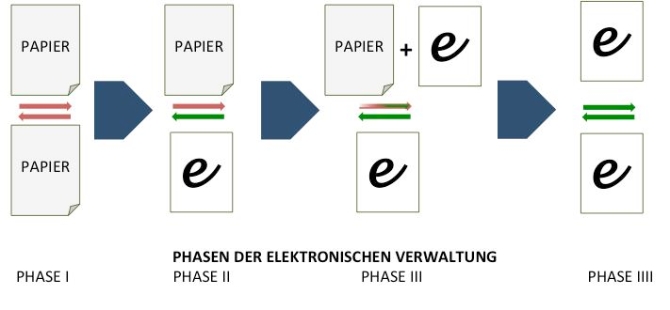

Zyklen der elektronischen Verwaltung ^

Dieser Prozess muss, da es sich bei Anbringen und Antworten jeweils um Informationen handelt, die vornehmlich von der Verwaltung verarbeitet werden, in einem Vermeiden von Papierdokumenten münden.

In diesem Phasenmodell sind die zentralen Parameter:

- Elektronische Identifikation: diese ermöglicht das gesicherte Zuordnen und Verwenden von Daten, die im System für eine Person vorliegen. Es werden damit keine redundanten Eingaben notwendig und Eingabe von Daten muss nur einmal erfolgen. Dies kann unabhängig vom Verwaltungsvorgang an sich erfolgen.

- Elektronische Zustellung: damit können Ergebnisse in rechtswirksamer Form an den Antragsteller zurück übermittelt werden.

- Gesicherte Ablage: Archive und Langzeitarchive tragen wesentlich zur Verwaltungssicherheit bei und erlauben es, das BackOffice auf elektronische Prozesse umzustellen.

Letztlich kommt es darauf an, dass die Verwaltungsunterworfenen das Recht bekommen, Eingaben und Dokumente elektronisch abzugeben und zu erhalten, um diese auch wieder im Verwaltungskontext verwenden zu können. Dies ist essentiell, wenn die BackOffice Systeme nicht verbunden sind. Sofern dies aus Datenschutz- oder anderen Gründen nicht verhindert werden sollte, ist eine derartige Vernetzung durch den Portalverbund innerhalb Österreich weithin gegeben. Im grenzüberschreitenden Verkehr sieht dies aber deutlich anders aus und es werden auch in diesem Bereich noch über lange Perioden Dokumente erforderlich sein.

Einheitliche bzw. interoperable Formate und Prozesse werden auch auf der Europäischen Ebene mit hohen Prioritäten versehen.

6.

Zusammenfassende Bemerkungen ^

Reinhard Posch, Chief Information Officer des Bundes, Ballhausplatz 2, A-1014 Wien, Reinhard.posch@cio.gv.at, https://www.digitales.oesterreich.gv.at/.

- 1 Unterschriftenautomat verlängert «Patriot Act», http://derstandard.at/1304553115212/Unterschriftenautomat-verlaengert-Patriot-Act.

- 2 Zur Technologie elektronische Signatur siehe etwa http://de.wikipedia.org/wiki/Digitale_Signatur.

- 3 Vgl. etwa elektronisches Geld http://de.wikipedia.org/wiki/Elektronisches_Geld.

- 4 Empfohlene Algorithmen und Parameter für elektronische Signaturen http://www.a-sit.at/pdfs/rtr-algorithms-20070601-de.pdf.

- 5 http://www.commoncriteriaportal.org/pps/.

- 6 http://www.commoncriteriaportal.org/files/ppfiles/pp0059b_pdf.pdf.

- 7 http://amadousarr.free.fr/crypto/PracticalCryptography.pdf.

- 8 The State-of-the-Art in IC Reverse Engineering, http://dl.acm.org/citation.cfm?id=1617758.

- 9 Selecting Cryptographic Key Sizes, http://infoscience.epfl.ch/record/164526/files/NPDF-22.pdf.

- 10 http://www.commoncriteriaportal.org/files/ppfiles/pp0059b_pdf.pdf.

- 11 Signaturrichtlinie, http://www.signatur.rtr.at/de/legal/directive.html.

- 12 Digital Agenda, http://europa.eu/rapid/press-release_IP-12-558_en.htm.

- 13 E-GovG, http://www.ris.bka.gv.at/GeltendeFassung.wxe?Abfrage=Bundesnormen&Gesetzesnummer=20003230.

- 14 Firmenbuch, http://www.justiz.gv.at/internet/html/default/8ab4a8a422985de30122a90fc2ca620b.de.html.

- 15 Das österreichische E-Government ABC, http://oesterreich.gv.at/site/5618/default.aspx.

- 16 Signaturgesetz, http://www.signatur.rtr.at/de/legal/sigg.html.

- 17 Amtssignatur, http://www.oesterreich.gv.at/site/5318/default.aspx.

- 18 Urkundenarchiv, http://www.notar.at/notar/de/home/infoservice/lexikon/lexikonu/urkundenarchiv/.

- 19 E-GovG, http://www.ris.bka.gv.at/GeltendeFassung.wxe?Abfrage=Bundesnormen&Gesetzesnummer=20003230.

- 20 Digitale Agenda http://ec.europa.eu/digital-agenda/.

- 21 CIP Programm http://ec.europa.eu/cip/.

- 22 ISA Programm http://ec.europa.eu/isa/.

- 23 CEF https://ec.europa.eu/digital-agenda/en/connecting-europe-facility.