1.1.

Problemstellung ^

Einer der wesentlichen Vorteile von elektronischer Bürgerbeteiligung ist die grundsätzliche Erreichbarkeit von jedem Punkt der Erde, was in Zeiten erhöhter beruflicher bzw. privater Mobilität ein wesentlicher Vorteil ist.1 Dies setzt aber sowohl die physische wie auch die rechtliche Nutzbarkeit derartiger Systeme in anderen Staaten voraus. Eine mögliche Einschränkung ist dabei das Wassenaarer Arrangement (im folgenden WA)2, das Exportrestriktionen für bestimmte Rüstungs- aber auch Dual Use-Güter vorsieht. Teilnehmende Staaten sind u.a. sämtliche EU-Staaten außer Zypern, die USA und Canada, Japan, Südafrika, Australien, einige lateinamerikanische Staaten und Russland. Die rechtliche Verbindlichkeit des Wassenaarer Arrangements ist dabei offenbar eingeschränkt3 – unbeschadet allfälliger politischer Konsequenzen einer Verletzung. Jährlich wird dabei eine «list of dual-use goods and technologies and munitions» (WA-Liste) herausgegeben, zuletzt im Dezember 2015.4

1.2.

Wassenaar und die Europäische Union ^

2.1.

https – Transport Layer Security (TLS) ^

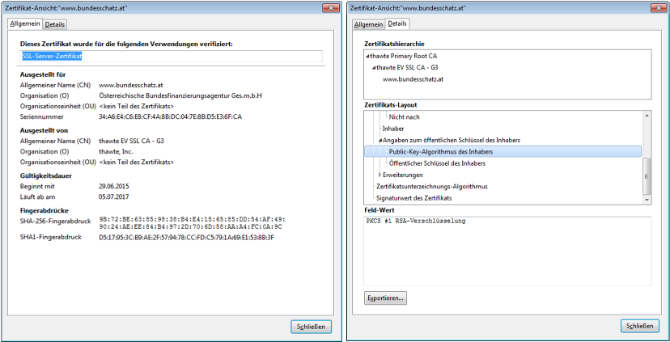

- Ein asymmetrisches Verschlüsselungsverfahren zum «Aushandeln» der für die eigentliche Verschlüsselung des Datenstroms verwendeten symmetrischen Verschlüsselung; hier wird üblicherweise RSA12 oder eine Variante von Diffie-Hellman (DH)13 verwendet.

- Digitale Signaturen (ebenfalls entweder RSA- oder DH-basiert), mit denen der öffentliche Schlüssel des Servers und dessen Identität gesichert wird.

- Im Rahmen dieser Signaturen auch ein Hashverfahren, meist wohl SHA-1 oder SHA-256.14

- Das mit diesen Komponenten ausgehandelte symmetrische Verfahren zur eigentlichen Verschlüsselung des Datenstroms, typischerweise heute wohl AES15, ältere Verfahren, wie DES oder TripleDES16 oder RC2 bzw. RC417 werden nicht empfohlen oder wurden mittlerweile von der IETF explizit verboten.18

- Symmetrische Algorithmen mit Schlüssellängen über 56 bit (5.A.2.a.1.a);

- Asymmetrische Verfahren auf Primzahlenbasis (etwa RSA) über 512 bit Schlüssellänge (5.A.2.a.1.b);

- Asymmetrische auf Logarithmen basierende Verfahren (etwa DH) über 512 bit bzw. bei Verwendung elliptischer Kurven über 112 bit Schlüssellänge (5.A.2.a.1.b).

2.2.

TLS und das Wo? ^

2.3.

Digitale Signatur ^

Dies ist wohl eine absolute Basisfunktionalität auch für e-Government-Anwendungen, ohne diese Komponente kommen nur wenige derartige Anwendungen aus. Diese Anforderungen sind zum Großteil bereits in 2.1. abgedeckt, allerdings kommt bei der digitalen Signatur unter Umständen noch die Bindung an eine Signaturkarte hinzu. Genau das macht auch einen entscheidenden Unterschied zu TLS aus: die WA-Liste kennt eine Reihe von Ausnahmen zu den Einschränkungen zu symmetrischen und asymmetrischen Kryptosystemen:20

- Smart Card-basierte («token coin, e-passport) Systeme fallen nicht unter die Restriktionen, falls sie

- nicht reprogrammierbar sind oder

- eine der folgenden Bedingungen erfüllt wird:

- die kryptographischen Funktionen können nicht direkt vom Nutzer angesteuert werden oder

- sie dienen zum Schutz «persönlicher Daten» auf der Karte und sie können nur für kommerzielle Transaktionen oder die individuelle Identifikation verwendet werden und die kryptographischen Funktionen vom Nutzer nicht direkt – also eventuell für andere Zwecke – angesteuert werden können.

- Die Lesegeräte fallen ebenfalls unter diese Bestimmung;

- Ebenso wenig ist Ausrüstung («equipment») für Geldtransaktionen betroffen, hier sind wohl vor allem ATM-/Kreditkarten und die entsprechenden Lesegeräte gemeint;

- Eine weitere Ausnahme gibt es für «mobile radiotelephones for civil use», allerdings mit folgender bemerkenswerter Einschränkung:

«…that are not capable of transmitting encrypted data directly to another radiotelephone or equipment (other than Radio Access Network (RAN) equipment), nor of passing encrypted data through RAN equipment (e.g., Radio Network Controller (RNC) or Base Station Controller (BSC))»

Damit würde eine End-zu-End-Verschlüsselung zwischen Mobiltelefonen bzw. Apps, die auf diesen Geräten laufen, auch dann unter das WA fallen, wenn die verschlüsselten Daten über den RAN (also den Mobilfunkprovider) laufen und nicht direkt ausgetauscht werden.

2.4.

Anonymisierungstechniken ^

3.1.

Systembezogene Ausnahmen ^

3.2.

Nutzungsbezogene Ausnahme ^

4.

Wassenaar und Open Source ^

- Note 2 kann nicht ziehen, da kein «personal use» vorliegen wird;

- Note 3a zieht nicht, da es im Wesen des Source Code liegt, dass das System angepasst werden kann;

- Note 3b und 4 beziehen sich nicht auf Systeme zur Informationssicherheit;

- AES 256 liegt über der 56bit-Grenze in 5.A.2.a.1.a.

- Die General Software Note definiert drei Ausnahmen für Softwaresysteme, für die das WA nicht gilt, eine davon ist Software «in the public domain». Während die beiden anderen Ausnahmen in dieser Note explizit nicht für Systeme unter Kategorie 5, Teil 2 (Information Security) gelten, liegt diese Einschränkung für die Freistellung der Public Domain nicht vor. Dies würde darauf hindeuten, dass Open Source-Systeme nicht vom WA umfasst sind.

- Die unmittelbar darauffolgende General Information Security Note hingegen legt fest, dass alle Systeme die unter Kategorie 5, Teil 2 fallen, ausschließlich nach den dortigen Bestimmungen – also auch ohne die vorherige General Software Note – gelten. Kategorie 5, Teil 2 sieht keine Public Domain-Ausnahme vor.

5.

Fazit ^

- 1 Vgl. dazu auch die einschlägige Empfehlung des Europarates Rec. CM/Rec(2009)1 zu e-Democracy, etwa in Guideline 74: «E-democracy should offer special opportunities to persons unable to be physically present at democratic meetings and elections, such as those travelling or living abroad, those with reduced mobility and those with pressing personal obligations».

- 2 The Wassenaar Arrangement on Export Controls for Conventional Arms and Dual-Use Goods and Technologies, http://www.wassenaar.org/ (alle Links wurden per 24. Januar 2016 geprüft).

- 3 Nach dem Schweizer Staatssekretariat für Wirtschaft ist das WA «eines der vier bestehenden internationalen Exportkontrollregime … Das WA ist das einzige Exportkontrollregime für konventionelle Rüstungsgüter, während die anderen Regime auf die Nichtverbreitung von Massenvernichtungswaffen und deren Trägersystemen ausgerichtet sind. Es wurde 1996 als Ersatz für das während des Kalten Krieges aktive CoCom (Coordinating Committee on Multilateral Export Controls) ins Leben gerufen», wobei das WA «kein völkerrechtlich verbindliches Instrument darstellt.» (Download unter http://www.seco.admin.ch/themen/00513/00600/00601/00603/index.html).

- 4 Vergleiche die aktuelle Liste unter http://www.wassenaar.org/control-lists/ sowie die Aufstellung der historischen Listen unter http://www.wassenaar.org/control-lists-previous-years/.

- 5 Verordnung (EG) 428/2009 des Rates vom 5. Mai 2009 über eine Gemeinschaftsregelung für die Kontrolle der Ausfuhr, der Verbringung, der Vermittlung und der Durchfuhr von Gütern mit doppeltem Verwendungszweck. Falls nicht anders angegeben, können alle im folgenden referenzierten EU-Dokumente von folgender Seite geladen werden: http://ec.europa.eu/trade/import-and-export-rules/export-from-eu/dual-use-controls/.

- 6 COM(2014) 244 – The Review of export control policy: ensuring security and competitiveness in a changing world, S. 7.

- 7 Commission Delegated Regulation (EU) 2015/2420 of 12 October 2015 amending Council Regulation (EC) No 428/2009 setting up a Community regime for the control of exports, transfer, brokering and transit of dual use items; Download unter http://trade.ec.europa.eu/doclib/docs/2016/january/tradoc_154129.2015-2420.pdf.

- 8 Zur Quelle vgl. FN4.

- 9 Wassenaar Arrangement on Export Controls for Conventional Arms and Dual-Use Goods and Technologies; 1996, VII.5; Download i.d.g.F. http://www.wassenaar.org/wp-content/uploads/2016/01/Guidelines-and-procedures-including-the-Initial-Elements-2015.pdf.

- 10 Siehe Wassenaar Arrangement (FN9), Explanatory Note, 3. Absatz.

- 11 Dierks/Rescorla, RFC 5246 – The Transport Layer Security (TLS) Protocol Version 1.2, IETF, 2008.

- 12 Rivest/Shamir/Adleman, U.S. Patent 4,405,829, 14. Dezember 1977.

- 13 Rescorla, RFC 2631, The Diffie-Hellman Key Agreement Method, IETF, 1999.

- 14 Vgl. dazu Eastlake/Jones, RFC 3174, US Secure Hash Algorithm 1 (SHA1), IETF, 2001 sowie Eastlake/Hansen, RFC 6234, US Secure Hash Algorithms (SHA and SHA-based HMAC and HKDF), IETF, 2011.

- 15 Federal Information Processing Standards Publication 197, Advanced Encryption Standard (AES), NIST, 2001.

- 16 Vgl. die historischen FIPS-Standards 46 (1977), 46-1 (1988) und 46-2 (1993).

- 17 Rivest, RFC 2268, A Description of the RC2(r) Encryption Algorithm, IETF, 1998.

- 18 Popov, RFC 7465, Prohibiting RC4 Cipher Suites, IETF, 2015.

- 19 Vgl. Bundesamt für Sicherheit in der Informationstechnik, Technische Richtlinie TR-02102-2, Kryptographische Verfahren: Empfehlungen und Schlüssellängen, Teil 2 – Verwendung von Transport Layer Security (TLS); Download unter https://www.bsi.bund.de/DE/Publikationen/TechnischeRichtlinien/tr02102/index_htm.html. Die in der Richtlinie empfohlene Minimallänge von 2000 bit ergibt idR unter praktischen Gesichtspunkten 2048 bit Schlüssel.

- 20 Siehe die «Note» zu 5.A.2.a.

- 21 Vgl. die Verfahren nach Prosser/Müller-Török, E-Democracy: Eine neue Qualität im demokratischen Entscheidungsprozess. Wirtschaftinformatik, 6, 545–556 sowie nach Fujioka/Okamoto/Ohta, A practical secret voting scheme for large scale elections. In Advances in Cryptology – AUSCRYPT «92, 1993, 244–251 sowie jeweils darauf aufbauenden Protokollen und Implementierungen. Zur blinden Signatur vgl. Chaum, Blind signatures for untraceable payments, Advances in Cryptology Proceedings of Crypto 82 (3), 199–203.

- 22 Vgl. Schoenmakers, A Simple Publicly Verifyable Secret Sharing Scheme and its Application to Electronic Voting», Lecture Notes in Computer Science Vol. 1666, 148–164.

- 23 Siehe auch die animationsgestützten Einführungen in http://www.wu.ac.at/evoting/e-votingsysteme/e-voting-prozesse-und-angriffe/.

- 24 Vgl. dazu die Darstellung in Prosser/Müller-Török, E-Voting: Lessons Learnt. In: Kaplan/Balci/Aktan/Dalbay, International Conference on eGovernment and eGovernance, Ankara, 2009, 265–280.

- 25 «… by being sold, without restriction, from stock …»

- 26 Unbeschadet allfälliger Import- und Nutzungsrestriktionen im Zielland, man vergleiche nur die chinesische State Council Directive 273 – dies ist aber ein anderes Themenfeld und wird gesondert abzuhandeln sein.