1.

Themenstellung ^

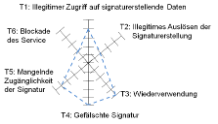

Dieses listet die Bedrohungen bzw. Hindernisse einer technologischen Lösung auf den Achsen der Graphik auf und markiert bis zu welchem Niveau eine technische Absicherung möglich ist; darüber hinaus ist nur noch eine Absicherung organisatorischer Art möglich. Abbildung 1 zeigt dies anhand der physischen Kartenlösung der österreichischen «Bürgerkarte».5 Ein illegitimer Zugriff auf die signaturerstellenden Daten (T1), die dabei in der Karte selbst liegen, ist bei Verwendung entsprechend zertifizierter Karten nach derzeitigem Stand auszuschließen.6 Davon zu unterscheiden ist das illegitime Auslösen der Signatur, zu dem nicht die signaturerstellenden Daten der Karte selbst benötigt werden, sondern nur die physische Verfügbarkeit der Karte und der PIN, mit dem die Signatur ausgelöst wird (T2). Dies ist bei entsprechend verantwortungsbewusstem Umgang mit dem PIN auszuschließen, allerdings sind Fälle bekannt, in denen der Signaturerstellungs-PIN einfach weitergegeben wurde und damit Betrugsszenarien möglich wurden.7 Hier müssen organisatorische Maßnahmen greifen. Die Wiederverwendung einer Signatur ist durch den Mechanismus der digitalen Signatur (Hashwert und Signatur) per se ausschließbar – Voraussetzung ist lediglich die Verwendung ausreichend sicherer Hash- und Signaturverfahren (T3). Dies gilt auch für die komplette Fälschung einer digitalen Signatur (T4).

2.

Die Handysignatur ^

3.

Angriffsszenarien Handysignatur – dezentral ^

Im Folgenden werden dezentrale Angriffsszenarien auf diese Signatur entwickelt, wobei die bekanntgewordenen Spähmethoden der US-amerikanischen Nachrichtendienste berücksichtigt werden. Caveat: Es werden die vom Guardian unautorisiert veröffentlichten, mutmaßlichen US-amerikanischen Regierungsdokumente als Maßstab für die zur Verfügung stehenden Methoden genommen, es sei angemerkt, dass es nur für die wenigsten in diesen Dokumenten behaupteten Fähigkeiten bzw. die Echtheit dieser Dokumente eine offizielle Bestätigung der US Regierung gibt. Die Rohdokumente stammen von http://leaksource.wordpress.com/2013/06/13/nsa-files-raw-documents-whistleblower-edward-snowden-interview/ und http://en.wikipedia.org/wiki/Global_surveillance_disclosure.

Ein dezentraler Angriff setzt die Kenntnis zweier Fakten durch den Angreifer voraus – das Login des Nutzers und dessen Mobiltelefonnummer – sowie das Emulieren beider Kommunikationskanäle durch den Angreifer. Erster Schritt muss also das Brechen der SSL-Kommunikation sein, mit der Nutzer mit dem Server kommuniziert, im gegenständlichen Fall sein Login eingibt. Dazu kommen insbesondere zwei Methoden in Frage:

- Der Einsatz eines Keyloggers am Endgerät des Nutzers, was eine entsprechende Infizierung des Endgeräts mit Malware voraussetzt, die von den gängigen Virenscannern nicht erkannt wird (Zero Day Exploit). Diese Methode scheint eingesetzt worden zu sein15, ist aber risikoreich, da jeder Zero Day Exploit immer der Gefahr unterliegt, bekannt zu werden. Dieses Verfahren eignet sich daher wohl eher für kleine, definierte Zielgruppen.

- Das Brechen der SSL-Verschlüsselung selbst, wodurch Verbindungskabel oder Knoten16 abgehört, die (verschlüsselte) Kommunikation anhand von Metadaten abgeschöpft17 und gefiltert und die verschlüsselten Nachrichteninhalte der anhand der Metadaten herausgefilterten Nachrichten anschließend entschlüsselt werden. Dies scheint jedenfalls Aufgabe des Programms «Bullrun» zu sein.18 Laut den vorliegenden Informationen scheint die NSA «some capabilities against the encryption in TLS/SSL, HTTPS, SSH […]» zu besitzen;19 diese werden aber nicht weiter expliziert. Dabei können unterschiedliche Methoden angewandt werden. So etwa «to leverage sensitive, cooperative relationships with specific industry partners». Eine solche «Leverage» könnte beispielsweise darin bestehen, dass Zufallszahlengeneratoren, wie sie in einigen Kryptoverfahren zur Schlüsselgenerierung verwendet werden, beeinflusst werden.20 Eine andere Möglichkeit ist das – dem betreffenden Unternehmen bewusste oder unbewusste – Abschöpfen von Rootzertifikaten, wodurch eine Man-in-the-Middle-Attacke21 zwischen Nutzer und Server gestartet und so die Kommunikation abgeschöpft werden kann.

Dies reicht aber nicht aus, um eine Signatur zu fälschen, dazu muss auch der Kommunikationsweg über das Mobiltelefon abgeschöpft werden, im Konkreten also nicht bloß die Metadaten, sondern auch der Inhalt einer SMS und dies zeitnah. Genau dies dürfte aber im Rahmen der Abschöpfungsaktivitäten der NSA auch geschehen.22 Hier bestehen allerdings Unterschiede in Bezug auf die verwendete Version des GSM Verschlüsselungsstandards A5. Die heute hauptsächlich verwendete Version A5/1, eine Stromchiffre, gilt nach mutmaßlich internen NSA-Dokumenten als kompromittiert.23 A5/2 war keine Weiterentwicklung, sondern eine schwächere Version als A5/1 sowie für den Export außerhalb des NATO-Bereichs gedacht.24 A5/2 kann von einem normalen PC mittlerweile in weniger als einer Sekunde gebrochen werden, es ist also de facto online-Mithören möglich.25 A5/3 hingegen ist eine moderne Blockchiffre, die gemeinhin als sicher gilt und v.a. in UMTS-Netzen verwendet wird. Zwar gibt es einige Attacken auf den Algorithmus26, die aber nur unter bestimmten Umständen bzw. mit hoher Rechenleistung funktionieren; die Formulierung in dem mutmaßlich internen NSA Dokument (s. FN 24) ließe weiters darauf schließen, dass ausschließlich A5/1 (und damit automatisch das schwächere A5/2), nicht aber A5/3 betroffen ist.27

4.

Zentrale Angriffsszenarien und Ausblick ^

Alexander Prosser

Univ. Prof, WU Wien, Department Informationsverarbeitung und Prozessmanagement

Welthandelsplatz 1, 1020 Wien, AT

- 1 Prosser/Müller-Török, Technische Möglichkeiten einer Neuregelung der Großverfahren nach AVG. In: Matzka, E-Partizipation im Verwaltungsverfahren, S. 47–124. facultas wuv. Wien (2011), S. 83 ff.

- 2 Alle Zahlen aus der Beantwortung der parlamentarischen Anfrage von NR Musiol et al. durch den Bundeskanzler, GZ: BKA-353.110/0166-I/4/2013 vom 5. September 2013, online abrufbar unter: http://www.parlament.gv.at/PAKT/VHG/XXIV/AB/AB_15141/fnameorig_322471.html (Alle Weblinks wurden per 4. Januar 2014 geprüft).

- 3 Für einen Überblick s. http://www.theguardian.com/world/the-nsa-files.

- 4 Für eine informelle Definition und Anwendung auf die europäische Bürgerinitiative s. Balthasar/Prosser, Die Europäische Bürgerinitiative – Gefährdung der Glaubwürdigkeit eines direktdemokratischen Instruments? Journal für Rechtspolitik 18 (3): 122–132. Für eine formale Definition und Anwendung auf eVoting vgl.: Prosser, Transparency in eVoting – Lessons Learnt, Transforming Government: People, Process and Policy, 2014 erscheinend.

- 5 Für eine Einführung vgl. http://www.buergerkarte.at.

-

6

Hollosi/Karlinger/Rössler/Zentner, Zugriffsschutz auf Funktionen der Bürgerkartenumgebung 1.2.1, http://www.buergerkarte.at/konzept/securitylayer/spezifikation/20080220/accesscontrol/

accesscontrol.html#accesscontrol bzw. Hollosi/Karlinger/Rössler/Zentner, Die österreichische Bürgerkarte 1.2 sowie die darin verlinkten Dokumente, http://www.buergerkarte.at/konzept/securitylayer/spezifikation/20080220/. - 7 http://diepresse.com/home/wirtschaft/economist/448711/BuchhaltungsagenturwbrBeamter-soll-17-Millionen-veruntreut-haben; http://wien.orf.at/news/stories/2517240/.

- 8 Schneier, Applied Cryptography: Protocols, Algorithms and Source Code in C 2nd Ed., Wiley, 1996.

- 9 Vgl. http://tools.ietf.org/html/rfc5280, insbesondere die Beispiele S. 136 ff.

- 10 Vgl. FN 8, oft kommt hier AES als Verschlüsselungsstandard zum Einsatz. Für AES vgl. http://csrc.nist.gov/publications/fips/fips197/fips-197.pdf.

- 11 Esgibt hier also nur ein Handling-, kein grundsätzliches Problem. Anders verhält es sich mit unsachgemäßem Einsatz von HSM, etwa für die Stimmverschlüsselung in eVoting. Dabei wird zuerst der öffentliche Schlüssel zur Codierung der Stimmen eingesetzt und erst danach der private Schlüssel zum Öffnen der Stimmen durch die Wahlkommission. Dabei führt der Untergang der – ungesicherten – privaten Schlüssel im HSM zwischen Stimmabgabe und Auszählung zum Scheitern der Wahl, da die Stimmen nicht mehr gelesen werden können. Vgl. dazu Balthasar/Prosser, E-Voting in der Sonstigen Selbstverwaltung – Anmerkungen zu VfGH vom 30. Juni 2011, B 1149, und vom 13. Dezember 2011, V 85-96. Journal für Rechtspolitik 2012 (1): 47–86.

- 12 Sehr instruktive Visualisierungen finden sich auf https://www.handy-signatur.at und http://www.egiz.gv.at/de/schwerpunkte/11-buergerkarte#sub-handysignatur.

- 13 Dies wirft nebenbei die Frage der Nutzung dieses Systems in den USA, Teilen Osteuropas oder Australien auf, wo die Übermittlung einer SMS nach eigener Anschauung des Autors wesentlich länger dauern kann als die Gültigkeitsdauer des TAN.

- 14 Beispielsweise an die signierten Daten als digitale Unterschrift angehängt und dann etwa als Antrag bei einer Behörde eingereicht.

- 15 http://en.wikipedia.org/w/index.php?title=File:Gchq-surveillance-the-documents.pdf&page=1.

- 16 In der Regel wohl beides: http://en.wikipedia.org/wiki/File:Upstream-slide.jpg.

-

17

Für die Details der Metadatenanalyse vgl. http://www.scribd.com/fullscreen/150528544?access_key=key-s8qx0kaqadaerm36fo0&allow_share=true&escape=false&show_recommendations=false&

view_mode=slideshow - 18 Siehe dazu das eingebettete Dokument «Project Bullrun» in http://www.theguardian.com/world/interactive/2013/sep/05/nsa-project-bullrun-classification-guide.

- 19 Wieoben, S. 3.

- 20 Im RSA-Verfahren beispielsweise sind die zentralen Operationen Potenzierungen in einer Restklasse modulo einer sehr großen Zahl. Diese ist wiederum das Produkt zweier zufällig gewählter, sehr großer Primzahlen. Wenn diese nun mit einer bewusst in das System integrierten Bias arbeiten, so schränkt sich der Suchraum eines Angreifers enorm ein; aus einer gegen alle möglichen Kombinationen gerichteten «Brute Force»-Attacke wird ein Suchen in einem relativ eingeschränkten Suchraum. Vgl. dazu auch die Diskussion um den Zufallszahlengenerator Dual_EC_DRBG (http://www.nytimes.com/interactive/2013/09/05/us/documents-reveal-nsa-campaign-against-encryption.html?_r=0), wie er bei Kryptosystemen elliptischer Kurven verwendet wird. Der Guardian berichtet, dass das Unternehmen RSA für die Beibehaltung von Dual_EC_DRBG 10m USD von der NSA erhalten habe (http://www.theguardian.com/world/2013/dec/20/nsa-internet-security-rsa-secret-10m-encryption), was aber von RSA zurückgewiesen wird (http://arstechnica.com/security/2013/09/we-dont-enable-backdoors-in-our-crypto-products-rsa-tells-customers/).

- 21 Vgl.Erickson, Hacking – Die Kunst des Exploits, dpunkt, 2008. Für ein konkretes Beispiel s. http://www.theguardian.com/world/2013/oct/04/tor-attacks-nsa-users-online-anonymity.

- 22 http://www.lemonde.fr/technologies/article/2013/10/21/comment-la-nsa-espionne-la-france_3499758_651865.html inkl. des eingebetteten Dokuments und http://www.spiegel.de/netzwelt/netzpolitik/nsa-ueberwacht-500-millionen-verbindungen-in-deutschland-a-908517.html.

- 23 http://apps.washingtonpost.com/g/page/world/how-the-nsa-pinpoints-a-mobile-device/645/#document/p1/a135574.

- 24 Vgl.Barkan/Biham/Keller, Instant Cyphertext-only cryptanalysis of GSM encrypted communications, verfügbar unter http://cryptome.org/gsm-crack-bbk.pdf.

- 25 FN24.

- 26 Biham/Dunkelman/Keller, A Related-Key Rectangle Attack on the Full KASUMI, ASIACRYPT 2005. pp. 443–461 Dunkelman/Keller/Shamir, A Practical-Time Attack on the A5/3 Cryptosystem Used in Third Generation GSM Telephony, verfügbar unter http://eprint.iacr.org/2010/013.

- 27 Dieswird offenbar auch von der Deutschen Telekom so gesehen, vgl. http://www.zeit.de/digital/datenschutz/2013-12/mobilfunk-verschluesslung-a53-telekom.

- 28 http://www.zdnet.de/88178521/telekom-verschluesselt-gsm-netz-mit-a53/.

- 29 http://www.heise.de/security/meldung/Backdoor-in-Backup-Servern-von-HP-1895797.html.

- 30 Vgl. http://derstandard.at/1388649934157/Geheime-Hintertuer-in-zahlreichern-Routern-aufgespuert.